بقلم سميح جمول

تطوَّرت مصادر المعلومات والخدمات الإلكترونية تطورًا كبيرًا ومتسارعًا، ورافق هذا التطور زيادةُ المخاطر الناتجة عن الهجمات الإلكترونية التي قد تختلف من مجرد برامجَ إعلانيةٍ طفيلية إلى هجماتٍ يكون نتيجتُها إيقافَ عملِ مخدماتٍ عالمية. تختلف طبيعة الهجمة وأدواتها والهدف منها بحسب الجهة التي تقوم بها؛ فقراصنة الإنترنت الذين يسعون وراء المال مثلًا، يبثُّون عادةً برامج خبيثة مثل فيروسات أو أحصنة طروادة التي تبحث عن أي معلومات ذات علاقة بالحسابات البنكية أو بطاقات الائتمان ثم يرسلونها إلى المهاجم من دون ترك أي أثر في حاسوب الضحية، وقد تقوم هذه البرامج بتعمية بيانات حاسوب الضحية وإبلاغه بضرورة دفع أموال مقابل فك تعمية البيانات (هجوم الفدية). أما إذا كانت الهجمات من جهة سياسية معادية، فإن الهدف يكون في كسر حماية الأنظمة الحكومية أو اختراقها باستعمال أدوات احترافية، وتسمى هذه الهجمات عادة (الهجمات السيبرانية).

تتكون حماية المعلومات بحسب المراجع المعيارية من ثلاث نقاط: حماية السرية confidentiality، وسلامة المعلومات وصحتها integrity، وتوفر المعلومة أو الخدمة availability. يسمى النموذج الذي يعتمد هذه النقاط بنموذج CIA. وتختلف أنواع الهجمات الإلكترونية وتتنوع بحسب الغرض منها، وغالبًا ما تكون موجَّهة لتحقيق نقطة محددة أو أكثر بحسب نموذج CIA. وبالمثل، فإن أنظمة حماية مصادر المعلومات تختلف بحسب أنواع الهجمات والغرض منها. أما أكثر أنظمة الحماية شهرةً فهي: الأنظمة المضادة للفيروسات anti-virus، وأنظمة الحماية من البرمجيات الطفيلية والإعلانات. وأما أنظمة الفلترة (كالجدار الناري وأنظمة كشف الاختراق) فتُعدُّ من الأدوات الأساسية للحماية من الهجمات الإلكترونية عن طريق الشبكة. ونظرًا إلى كبر حجم موضوع أمن المعلومات وآلية حمايتها، سنركز في هذه المقالة على الحماية من الهجمات الإلكترونية الشبكية باستعمال أنظمة كشف الاختراق، ونرجئ الحديث عن وسائل حماية المعلومات إلى مقالات لاحقة.

قد تكون آلية عمل الهجمات الإلكترونية بسيطةً وفردية، يهاجم فيها شخص واحد أو مجموعة صغيرة تستهدف محطات عمل معينة أو مخدمات في مكان ما، وقد تكون الهجمات واسعةً وموزعة يشارك فيها آلاف المهاجمين وربما الملايين في نفس الوقت، ويكون الهدف منها تعطيل خدمات إلكترونية حكومية أو الهجوم على خدمات معروفة على مستوى العالم؛ مثل: مواقع وكالات الأنباء العالمية، ومخدمات وسائل التواصل الاجتماعي أو مواقع التجارة الإلكترونية. تمثل الهجمات الإلكترونية الموزَّعة أحدَ أكثر أنواع الهجمات تطورًا، وقد يشمل تأثيرها مدنًا أو مناطق جغرافية كاملة.

تعتبر هجمة الزومبي من أكثر أنماط الهجمات الشبكية شهرةً، حيث يَستعمل فيها المهاجم الحقيقي عددًا كبيرًا من محطات العمل لمستعملي شبكة عاديين أو مخدمات (ضحايا) على الشبكة الواسعة، وذلك بزرع برامج خبيثة تسمى الزومبي Zombies تُزرع ضمن أجهزتهم، ويتحكم بها المهاجم من بعد. تُقسم هجمة الزومبي إلى ثلاث مراحل أساسية: 1- مرحلة البحث، 2- مرحلة الكمون 3 مرحلة الهجوم.

يزرع المهاجم الأساسي في مرحلة البحث برامجَ الزومبي الخبيثة في عدة محطات عمل في أماكن مختلفة، ويَستعمل فيها التقنيات المعروفة؛ مثل: خداع الضحايا باستعمال البريد الإلكتروني المزيف، أو حقن الزومبي في برنامج تنفيذي آخر ورفعه إلى الإنترنت على أنه برنامج مجاني. تقوم برامج الزومبي التي نجح المهاجم بتنصيبها في أجهزة الضحايا بالبحث آليًّا عن ثغرات في محطات العمل المجاورة أو جهات الاتصال بالبريد الإلكتروني أو المواقع التي زارها الضحية، فإذا وجدتْ ثغرةً فإنها تنقل نسخة جديدة إلى المحطة التي تحوي الثغرة وهكذا دواليك. وفي كل مرة تنتقل فيها نسخة من الزومبي إلى مكان جديد يقوم بالاشتراك بقناة معلومات يتحكم بها المهاجم. يكون الاتصال بين البرامج الزومبي والمهاجم غالبًا عن طريق أحد قنوات الدردشة للتطبيقات المعروفة باستعمال بروتوكول http وذلك لتجاوز الفلترة الخاصة بأنظمة الجدار الناري.

وفي مرحلة الكمون يقوم الزومبي بالتخفي، وذلك بالتنصت على قناة التحكم الصادرة عن المهاجم الأساسي.

وفي مرحلة الهجوم ينفِّذ المهاجم الهجمة في الوقت المناسب، وذلك بإصدار تعليمات الهجوم عن طريق قناة التحكم لجميع أجهزة الضحايا. ترتبط نوعية الطلبات والمعلومات التي يرسلها الزومبي بنوع الهجوم المتبع؛ مثل: كسر كلمة سر حساب الدخول، أو إخراج حاسوب الضحية من الخدمة إلخ.

تعتبر أنظمة كشف الاختراق Intrusion Detection System – IDS الأداة الأساسية المستعملة في كشف الهجمات الشبكية وتحديد هوية المهاجمين والعناوين المستعملة في الهجمة، ومن ثَم الحماية منها. تَستعمل أنظمة كشف الاختراق طريقتين أساسيتين لكشف الاختراق هما: 1- كشف أحد محددات الهجمة ويسمى توقيع الهجمة، مثل عدد الطرود المرسلة، وحجم الطرود أو محتواها. 2- كشف الشذوذ في شكل حركة مرور الشبكة حيث تقارَن الحركة الحالية في الشبكة بالشكل المفترض لحركة المرور وحجمها الطبيعي. وفي حالات الاختلاف غير المبرر - يسمى الشذوذ في حركة المرور - ينبَّه إلى احتمال حدوث هجمة ما غير محددة.

تُستعمل طريقة الكشف بواسطة التوقيع في حالة الهجمات المعروفة سابقًا التي يُستخرَج توقيع لها، أما طريقة كشف الشذوذ فتُستعمل لكشف الهجمات غير المعروفة سابقًا أو ما يسمى بهجوم يوم الصفر zero day attack. تعتبر هذه الطريقة حاليًا مجال بحث ولم يتم الوصول إلى نوع ثابت لاستعمالها، وإنما هناك الكثير من الدراسات والأبحاث لكشف الشذوذ باستعمال الذكاء الصنعي.

تختلف بنية أنظمة كشف الاختراق بحسب الغاية منها؛ فإذا كان الهدفُ حمايةَ محطة عمل واحدة أو مخدم واحد، فإن نظام كشف الاختراق يكون عندئذٍ برنامجًا يُنصَّب على نفس محطة العمل ويسمى عندها Host-based Intrusion Detection System – HIDS حيث تقوم بتحليل حركة المرور (البيانات الشبكية) الخاصة بالمحطة ومقارنتها بقائمة تواقيع الهجمات الشبكية المعرَّفة، وعند وجود أي تطابق يقوم نظام اكتشاف الاختراقات بتنبيه المستعمل على حدوث الهجوم.

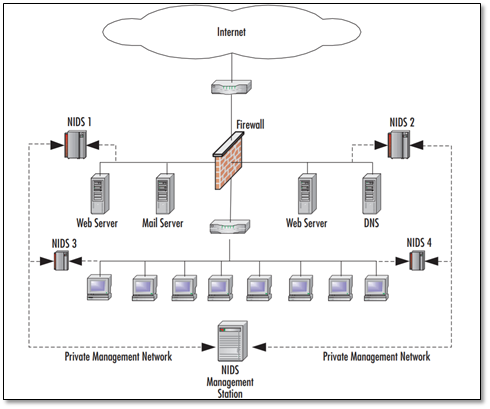

تعتبر أنظمة كشف الاختراق الشبكية Network-Based Intrusion Detection System (NIDS) أكثر أنواع أنظمة كشف الاختراق شيوعًا، فهو يُستعمل لكشف الاختراقات على مستوى الشبكة أو جزء منها. ونظام كشف الاختراق الشبكي هو عتاد صُلب مجهز بنظام تشغيل خاص ويحتوي على بطاقتي شبكة وذاكرة مؤقتة كبيرة، حيث تَعْبُر جميع الطرود الشبكية من خلال نظام كشف الاختراق ويجري تحليلها ومعالجتها ضمن النظام. يبين الشكل الآتي مكان وجود نظام كشف الاختراق في جزء الشبكة الخاصة بتقديم الخدمات للزبائن من شبكات خارجية (المخدمات الخارجية) أو ما يعرف بالمنطقة المنزوعة السلاح demilitarized zone، وقد يقع نظام كشف الاختراق ضمن الشبكة الداخلية بهدف معرفة محاولات الاختراق للشبكة الداخلية.

الشكل 1- شبكة تَستعمل أنظمة NIDS

يعتبر نظام كشف الاختراق الموزع Distributed Intrusion Detection System (DIDS) من أكثر أنظمة كشف الاختراق تطورًا، وهو يتكون من مجموعة من التجهيزات المتباعدة مكانيًّا تقوم بتحصيل ومعالجة المعلومات الناتجة عن حركة مرور الشبكة الموجودة ضمنها، تسمى هذ التجهيزات بالحساسات. تتصل الحساسات فيما بينها وتتبادل المعلومات الخاصة بحركة مرور الشبكة. وترسل كلٌّ منها هذه المعلومات إلى محطة معالجة مركزية لتحليل وكشف الاختراقات الموزعة، وتربط بين حركة المرور على أكثر من شبكة بنفس الوقت وتنبه على وجود اختراقات، كما في الشكل الآتي، حيث تظهر عدة حساسات في مختلف أجزاء الشبكة وترسل هذه الحساسات البيانات لمعالجتها في مكان مركزي واحد.

الشكل 2- شبكة تَستعمل نظام DIDS

يدمج بعض المصنعين نظام كشف الاختراقات في ميزة الفلترة، فيكشف النظامُ الاختراقَ ويمنعه في آنٍ معًا، ويسمى في هذه الحالة نظام منع الاختراق Intrusion Prevention System- IPS، وهي الحماية القصوى التي يمكن تقديمها لصدِّ الهجمات الشبكية.

بالرغم من كل الجهود المبذولة لوقف أنواع الهجمات المختلفة، مازالت الأخبار تتوالى عن حصول هجمات في مختلف أنحاء العالم وفي العديد من الدول ذات الأنظمة المعلوماتية المتطورة مثل الولايات المتحدة الأمريكية والدول الأوروبية. لذلك يُعتبر موضوع حماية الشبكات وأنظمة المعلومات من أكثر المواضيع استمرارية نظرًا إلى التطور الدائم في وسائل وأدوات الهجوم ومحاولات بناء أنظمة حماية مناسبة لهذه الهجمات.

اختراقات الهندسة الاجتماعية واختباراتها

اختراقات الهندسة الاجتماعية واختباراتها القرصنة الأخلاقية: التعريف، الفوائد، الأهمية، الأنواع

القرصنة الأخلاقية: التعريف، الفوائد، الأهمية، الأنواع اختراق الشبكات اللاسلكية

اختراق الشبكات اللاسلكية التعريف بالاختراق الأخلاقي

التعريف بالاختراق الأخلاقي