بقلم بنان عباس

مهندسة معلوماتية

معايير إدارة الجودة في الأمن السيبراني

يمكن تعريف المعايير على أنها قواعد أو مواصفات تُستعمل على نطاق واسع في الأنشطة أو في نتائجها. توجد غالبًا اختلافات كبيرة في كيفية تطوير المعايير وتطبيقها. يوصف المعيار بالخصائص المحددة لتطويره وتطبيقه. وتقوم الشركات بتطوير معاييرها بنفسها وبمشاركة قليلة أو معدومة من أطراف خارجية. يتم إنشاء معايير الشركة بطرائق مختلفة وذلك بالاعتماد غير الرسمي على الممارسات أو القواعد السائدة، ويشارك في تطوير المعيار إلى جانب المؤسسات أصحاب المصلحة. تختلف المعايير في طرائق تنظيمها، فقد يكون الامتثال للمعايير اختياريًّا، وقد تجعل المؤسسة الامتثال مطلبًا.

تكون المعايير طوعية إذا كان إنشاؤها بجهود المتطوعين، وتكون مخصصة للاستعمال الاختياري. أما المعايير الإلزامية هي المعايير التي تحدِّد استعمالَها وكالةٌ تنظيمية أو مؤسسة منفذة. عادة ما تنفذ المعايير الإلزامية القوانين واللوائح.

قد تكون المعايير متاحة أو غير متاحة مجانًا للجميع، والمعايير المفتوحة متاحة للجمهور، لكن مطوِّرها قد يفرض رسومًا مقابل النسخ. من الأمثلة على المعايير المفتوحة المتاحة للجمهور مقابل رسوم معايير المنظمة الدولية للتوحيد القياسي The International Organization for Standardization ISO التي طورها المعهد الوطني الأمريكي للمعايير ANSI American National Standards Institute

الهدف من معايير إدارة الجودة في الأمن السيبراني

تهدف المؤسسات من تطبيق أحد معايير الجودة في الأمن السيبراني إلى تحسين أمن نظم تقانة المعلومات والشبكات والبنى التحتية الحيوية. يحدِّد معيارُ الجودة في الأمن السيبراني كلًّا من المتطلبات الوظيفية والمتطلبات التأكيدية داخل منتج أو نظام أو عملية أو بيئة تقنية. تمكّن معايير الجودة في الأمن السيبراني من التنسيق بين مطوري المنتجات والعمل باعتباره مقياسًا موثوقًا لشراء منتجات الأمان. وتشمل مجموعة واسعة من التفاصيل، وعادة ما تكون مستقلة عن التنفيذ. يجب أن يلبي المعيار احتياجات المستعمل، ولكن يجب أن يكون عمليًّا أيضًا نظرًا إلى أن التكلفة والقيود التقنية يجب أن تتوافق معًا، لضمان جودة المنتجات أو الخدمات المطابقة لمتطلبات معيار الجودة في الأمن السيبراني. إضافة إلى ذلك، يجب أن تكون متطلبات المعيار قابلة للتحقيق.

انتشار معايير إدارة الجودة في الأمن السيبراني

بدأت الحكومات والشركات تفرض على نحو متزايد تنفيذ هذه المعايير، يقوم كثير من المصنّعين والبائعين ببناء وبيع منتجات وخدمات متوافقة معها. إضافة إلى ذلك، ينخرط عدد كبير من المؤسسات في تطوير المعايير؛ إذ إن لها فوائد ملموسة تجعل من الوقت والموارد المالية اللازمة لإنتاجها وتطبيقها أمرًا مبررًا. وقد ظهرت الحاجة إليها بسبب عدم مواكبة تقانات الأمن للتطور السريع في تقانات المعلومات الذي شهده العالم من نهايات القرن الفائت وحتى يومنا هذا، مما ترك النظم والمعطيات والأشخاص عرضة للتهديدات الأمنية التقليدية والمبتكرة. يعد أصحاب الدوافع السياسية والمجرمون ذوو الدوافع المالية والمهاجمون ذوو الأغراض المؤذية والأشخاص المرخصون المؤذون أو المهملون من جملة التهديدات التي تتعرض لها النظم والتقانات، مما يؤدي إلى تعريض الأمن السيبراني والأمن الاقتصادي للمؤسسات بوجه عام إضافة إلى هوية وخصوصية هذه المؤسسات للخطر. وبرغم كل الجهود المبذولة يستحيل القضاء على جميع هذه التهديدات. لذا، يجب تطبيق معايير الجودة في الأمن السيبراني لكي تساعد في إدارة المخاطر الأمنية، وذلك بزيادة صعوبة نجاح الهجمات وتقليل تأثيرها على المؤسسات. وبالنتيجة نجد أن معايير الجودة في الأمن السيبراني تعزز أمن معطيات المؤسسات وتساهم في إدارة المخاطر بعدة طرائق. كما تساعد المعايير في إنشاء متطلبات أمنية مشتركة وتمكين القدرات اللازمة للحلول الآمنة.

المزايا التي توفرها معايير إدارة الجودة في الأمن السيبراني

نظرًا إلى أن المعايير تتضمن أفضل الممارسات ومتطلبات التوافق، فإن استعمالها يؤدي إلى تقليل عدد المشاكل الفنية وإتاحة الوصول إلى التقانات بطريقة سهلة وآمنة. توفر برامج الامتثال للمعايير طريقة لقياس المنتجات والخدمات، مثل التأكد من تقديمها مجموعات معينة من ميزات الأمان. ويستفيد المستهلكون من تقليل التكلفة التي تنتج عن تطوير وتصنيع وبيع وتسليم منتجات وخدمات قائمة على المعايير وقابلة للتشغيل البيني. وثمة فائدة أخرى لمعايير الجودة في الأمن السيبراني هي أن عملية تطوير المعايير، مع ممارساتها النموذجية تؤدي لإشراك مجموعة واسعة من الخبراء في وضع النماذج الأولية، وتساعد على ضمان قابلية كل معيار للتنفيذ وتُبرز الممارسات الموصى بها. يُتوقَّع بعد ذلك أن تقدم المنتجات أو الخدمات التي ثبت أنها تتوافق مع معايير جودة أمن تقانة المعلومات ضمانًا أكثر من المنتجات غير القياسية.

نتائج عدم استعمال معايير إدارة الجودة في الأمن السيبراني

عندما لا تتوفر معايير الأمان لتقنية ما، غالبًا ما يحدث العديد من المشكلات. فقد لا تكون المؤسسات التي تعتمد التقانات على دراية بنقاط الضعف الأمنية المتأصلة فيها والآثار المترتبة على تنفيذ التقانات للوضع الأمني للمؤسسة. وقد لا يكون لدى المؤسسات أيضًا معلومات موثوقة عن كيفية الاستفادة من إمكانات أمان التقانات أو ضوابط الأمان الإضافية التي قد تكون مطلوبة للتعويض عن نقاط الضعف في تلك الإمكانات. يؤدي هذا إلى عمليات تنفيذ غير آمنة وعدم كفاية الصيانة الأمنية، مما يجعل النظم والمؤسسة عرضة أكثر فأكثر للاستغلال والأذى.

تطبيق معيار إدارة الجودة في الأمن السيبراني

بعد وضع المعيار القياسي لضمان الجودة في الأمن السيبراني، يجب على المؤسسات أن تقوم بتطبيق هذا المعيار، الذي يمر بالعديد من الخطوات، حيث يضمن في كل خطوة تحقيق غرض أو مجموعة من الأغراض، لكي يضمن في النهاية الوصول إلى منتج أو خدمة ذات مواصفات قياسية.

الخطوة 1: إنشاء أسس أمن المعلومات

تتخذ المؤسسات قبل البدء في أي نشاط مجموعة من القرارات المتعلقة بالمحتوى الكامل لهذا النشاط، والإطار الزمني الخاص به، والأوضاع المتعلقة بالموظفين العاملين به. تقع مسؤولية هذه المهمة على عاتق مدير الأمن السيبراني، إضافة إلى خبراء في مجال هذا الشاط. تتضمن هذه الخطوة المراحل الآتية:

تعيين الأدوار والمسؤوليات:

يعتبر تعيين الأدوار والمسؤوليات بشكل صحيح أمرًا ضروريًّا في كل عمل ولكل نشاط، يضفي الطابع الرسمي عليها.

تضع المؤسسات أدوارًا محددة ورسمية وفقًا لهيكلها وثقافتها كما يلي:

- الإدارة العليا Top management

تقع المسؤولية النهائية لتطبيق معايير الأمن السيبراني على عاتق الإدارة العليا. تتمثل المهمة الرئيسية للإدارة العليا في أن الأمن السيبراني يدعم تحقيق أهداف العمل عن طريق إظهار التوافق مع الأداء.

- اللجنة التوجيهية للأمن السيبراني Information security steering committee

تتكون من أصحاب المصلحة من جميع الإدارات الرئيسية في المؤسسة، والتي تعمل كأداة لتحقيق الإجماع بين صانعي القرار الرئيسيين.

- مدير الأمن السيبراني cyber security manager

يتولى هذا الدور عادة موظف لديه معرفة جيدة بتدفق المعلومات في المؤسسة، عادة ما يكون مدير الأمن السيبراني/أمن المعلومات، مسؤولًا عن تعزيز الوعي بالأمن السيبراني، إضافة إلى إنشاء قنوات الاتصال بين الموظفين وإعداد التقارير.

- أصحاب النظم والمعلومات System and information owners

أصحاب النظم هم أشخاص مهمتهم تنفيذ المهام على أساس يومي، من أجل حماية نظم المعلومات التي يسيطرون عليها. أما أصحاب المعطيات فهم المسؤولون عن تحديد متطلبات حماية العمليات والمعطيات. يجب أن تساعد هاتان الفئتان المؤسسةَ على ضمان وجود ضوابط أمن سيبراني في مكانها الصحيح والتأكد أنها تعمل بطريقة صحيحة.

- مجموعة الموظفين Personnel

يعتمد نجاح أمن المعلومات على التدريب والتعليم المناسبين للموظفين، حتى يتمكنوا من الحفاظ على أمن المعلومات في المستوى الصحيح وعدم المساومة عليه. ويجب أن يكون الموظفون والمتعاقدون قادرين على معرفة السلوك غير المعتاد ورفع أي مخاوف بسرعة إلى مدير أمن المعلومات، من أجل تقليل خسارة المؤسسة.

الخطوة 2: فهم ما يجب حمايته

تحتاج المؤسسة إلى الحصول على رؤية أولية واضحة عن الأصول التي تمتلكها والتي تحتاج إلى حماية. وتُصنَّف المعلومات عادةً إلى أصول ملموسة وغير ملموسة.

1.2. تعريف المعطيات المستعملة

تعتمد المؤسسات عادة خريطة الأصول asset map بدءًا من الأصول غير الملموسة، وتستعمل عادة نهجين مختلفين في تحديد هذه الأصول:

- النهج التنازلي: من أعلى إلى أسفل Top-down approach

قد تختار المؤسسة اعتماد نهج "من أعلى إلى أسفل"، حيث يجري تحديد المعلومات أثناء تدفقها بين العمليات.

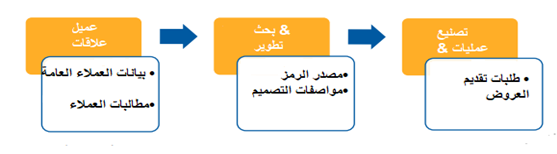

الشكل 1: مثال على خريطة الأصول بالإشارة إلى المعلومات الافتراضية داخل مؤسسة معيَّنة

وللحصول على أفضل استعمال للنهج التنازلي، يجب أن يكون لدى المؤسسة فهم جيد لعملياتها ومعطياتها. يُعدُّ مالكو المعلومات (عادةً مديرو الأعمال أو الأقسام) هم الأشخاص الأكثر ملاءمة لتصنيف وتقييم أهمية هذه المعلومات داخل المؤسسة.

- النهج التصاعدي: من أسفل إلى أعلى Bottom-up approach

يتطلب النهج التنازلي فهمًا جيدًا للعمليات التنظيمية، في حين أن هذا ليس ضروريًّا لنهج "من أسفل إلى أعلى". عند تنفيذ نهج تصاعدي، فإن نقطة البداية المثالية هي الحصول على إجابة على السؤال الآتي: "ما نوع المعلومات التي تتعامل معها المؤسسة بوجه عام؟" يُطرح هذا السؤال على الأشخاص الذين لديهم رؤية شاملة للمؤسسة.

2.2. تحديد الأصول الأخرى المستعملة

يمكن تخزين المعلومات التي جرى تحديدها أو معالجتها أو نقلها باستعمال العديد من الأصول الأخرى. عادةً ما تكون هذه الأصول عبارة عن طبقات من البرامج التي تعمل على نظم المعلومات، وتنتمي الأصول الرئيسية إلى فئات الأصول الآتية:

- نقاط النهاية كالحواسيب والمخدمات.

- برنامج المستعمل النهائي.

- مقدمو الخدمات.

- الأفراد.

- المواقع المادية (مكاتب وغرف حواسيب).

3.2. فهم العلاقة بين المعلومات والأصول الأخرى

يُعدُّ تحديد الأصول المستعملة للحصول على معلومات معيَّنة طريقةً بسيطة ولكنها فعالة لفهم ما يحتاج إلى الحماية، ومقدار هذه الحماية. تُحدَّد بعدها العلاقات بين الأصول والمعلومات، وهكذا حتى تكتمل خريطة الأصول، وصولًا إلى مخزون الأصول الكامل. ويجب القيام بهذه العملية دوريًّا لتكون خريطة الأصول أكثر فائدة وسرعة في تلبية احتياجات المؤسسة.

الخطوة 3: تقييم مخاطر الأمن السيبراني

يركز تقييم مخاطر الأمن السيبراني على الاكتشاف المسبق لما يمكن أن يحدث، وفهم التهديدات التي تواجهها المؤسسة، بحيث يمكن تنفيذ الضوابط المناسبة لتجنب أو ضمان التعافي من حدوثها. إن تحديد أولويات المخاطر، يمكّن المؤسسات من تحديد الموارد الدفاعية، ومن ثَم تحسين فعالية هذه الموارد.

1.3. فهم قيمة الأصول

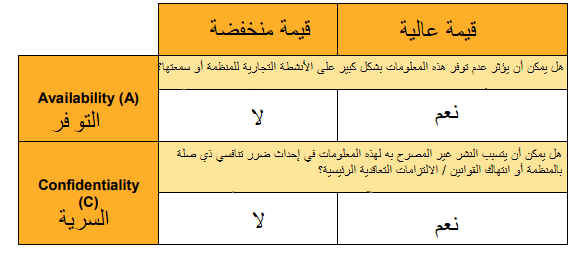

لجعل خريطة الأصول مناسبة لتقييم المخاطر، يجب تقييم أهمية كل أصل داخل المؤسسة. إن أبسط طريقة هي النظر في أحد خواص أمن معلومات هذا الأصل وهي التوفر والسرية.

الجدول 1: تقييم الأصول بالنسبة إلى توفرها وسريتها

2.3. تقييم نوع السياق الذي تعمل فيه المؤسسة

يحتاج تحديد متطلبات الأمن السيبراني إلى فهم شامل للبيئة التي تعمل فيها المؤسسة. وقد طورت وكالة الاتحاد الأوروبي لأمن الشبكات والمعلومات EU Agency for Network and Information Security ENISA، نموذج تهديدات الأمن السيبراني، الذي يحتوي على فئات التهديد الآتية:

- الكوارث (الزلازل والفيضانات والحرائق).

- الانقطاع (عدم التوفر).

- الاعتداء الجسدي (السرقة والتخريب).

- تعدي على القانون (مثل خرق اللوائح).

- الضرر غير المقصود (مثل تسرب المعلومات أو فقدان الأجهزة).

- الأعطال (إخفاق عمل الأجهزة).

- إساءة استعمال (البرامج الضارة والهندسة الاجتماعية والقوة الغاشمة).

- التنصت، الاعتراض (الرجل في الوسط man in the middle).

يجب تقييم قابلية تطبيق هذه التهديدات بالنظر في معطيات الحوادث التاريخية (إن وجدت) وخبرة الموظفين.

3.3 تحديد الضوابط الموجودة

تعتبر ضوابطُ الأمن السيبراني العناصرَ الأساسية المسؤولة عن تقليل المخاطر، ويمكنها القيام بذلك إذا نُفذِّت تنفيذًا جيدًا. يوجد العديد من الضوابط بالفعل، ويجب النظر إليها ليس فقط على مستوى المؤسسة، ولكن أيضًا على مستوى الأصول من أجل تحديد أوجُه القصور في الحماية.

الخطوة 4: تصميم وتطبيق ومراقبة ضوابط أمن المعلومات

بمجرد أن تحدِّد المؤسسة ما يجب حمايته وكيفية هذه الحماية، يمكن اتخاذ قرارات بشأن الضوابط التي سيتم تنفيذها أو تحسينها. يجب معرفة ما سيتم القيام به من أجل معالجة كل خطر.

1.4. تحديد الضوابط التي ستنفَّذ وإعداد ملف خطة الأمن السيبراني

لا توجد مجموعة مثالية من الضوابط لكل موقف. تصنَّف الضوابط عادةً إلى فئتين رئيسيتين:

- ضوابط خط الأساس baseline controls: تُنفَّذ في كل حالة. يجب دائمًا تنفيذ ضوابط خط الأساس، واعتمادها من الإدارة العليا.

- الضوابط التقديرية discretionary controls: يجب استعمالها لحماية الأصول ذات القيمة العالية، والتي تخضع للتهديدات أكثر من غيرها.

يرتبط كل عنصر تحكم في الضوابط التقديرية بالتهديدات التي تعمل هذه الضوابط على التخفيف منها، ويمكن لهذه العناصر المساعدة على تحديد إمكان تطبيقها، ومستوى سرية الأصول.

تُشكل قائمة الضوابط الأساس لبناء خطة أمن سيبراني، تتيح للمؤسسة تحسين حماية أمن معطياتها بطريقة انتقائية. يجب أن تكون عناصر خطة الأمن السيبراني أكثر من مجرد قائمة بسيطة من الضوابط. على سبيل المثال، يمكن أن تتضمن مجموعة من الإجراءات، وتحدد الأوقات، وتقدر التكاليف وغيرها من المعلومات.

2.4. إدارة خطة الأمن السيبراني

يكون مدير الأمن السيبراني مسؤولًا عن المراقبة التي يجب اجراؤها دوريًّا لتقييم تحسُّن خطة الأمن السيبراني.

3.4. السيطرة على الأمن السيبراني

من الطرائق الفعالة للتحقق من أن الأمن السيبراني تحت السيطرة، هو التخطيط وإجراء عمليات تدقيق التي يجب أن تكون سنوية على الأقل. يجب القيام بعمليات التحقق من امتثال عمليات أمن المعلومات للمتطلبات الداخلية والخارجية. نتيجة للتدقيق، يجب أن تتلقى الإدارة العليا للمؤسسة تقريرًا يتضمن:

- عدم المطابقة Non-conformities، أي: الجوانب التي لا تفي فيها المؤسسة بالمعيار.

- فرص التحسين Improvement opportunities، أي: التوصيات للعمل بطريقة أكثر فعالية.

4.4 مراقبة أمن المعلومات

تساعد أنشطة المراقبة على الحد من الانحرافات عن خطة الأمن السيبراني الأولية، وذلك ببناء بعض مؤشرات الأداء، يمكن أن تستند مثل هذه المؤشرات إلى الأهداف أو الضوابط، فهي تتكون من صيغ لحساب الحدود التي يجب أن تؤدي إلى بعض الإجراءات عند اختراقها أو الوصول إليها، ويجب التحقق منها كل بضعة أشهر. يمكن أن ترتبط مؤشرات الأداء ببعض قيم الأداء من عمليات الأمن السيبراني (مثل تقييم المخاطر) أو فعالية الضوابط. ويمكن أيضًا ربط الضوابط الأساسية بالمؤشرات. يبيِّن الجدول الآتي بعض الأمثلة:

الجدول 2: الوتيرة المقترحة لمراقبة الضوابط

يجب على كل مؤسسة أن تحدد مؤشراتها الخاصة باستمرار، وأن يفحص مسؤول أمن المعطيات هذه المؤشرات دوريًّا. ويجب أيضًا تحديد المواعيد النهائية التي يجب الوفاء بها لكل هدف.

المراجع

• Cyber Security Standards,Karen Scarfone, Dan Benigni and Tim Grance

• SME GUIDE FOR THE IMPLEMENTATION OF ISO/IEC 27 001 ON INFORMATION SECURITY MANAGEMENT, European digital SME alliance

قد ترغب كذلك بقراءة

التوجهات البازغة في التعليم التحديات والآفاق

التوجهات البازغة في التعليم التحديات والآفاق  التعليم العالي وعقبات التحول الرقمي

التعليم العالي وعقبات التحول الرقمي الواقع المعزز في التعليم الهندسي: الفرص والمزايا

الواقع المعزز في التعليم الهندسي: الفرص والمزايا التعلّم الآلي والتعليم العالي

التعلّم الآلي والتعليم العالي التكنولوجيا وتعليم وتعلّم اللغة الانكليزية

التكنولوجيا وتعليم وتعلّم اللغة الانكليزية  حلول الذكاء الصنعي وأولوياته في عالم الأعمال

حلول الذكاء الصنعي وأولوياته في عالم الأعمال  استشراف إمكانية الحوسبة على المركبات ذاتية القيادة ضمن بيئة إنترنت الأشياء

استشراف إمكانية الحوسبة على المركبات ذاتية القيادة ضمن بيئة إنترنت الأشياء الخدمات المصغرة

الخدمات المصغرة علوم الكمبيوتر وتحديات قادمة في القرن الواحد والعشرين

علوم الكمبيوتر وتحديات قادمة في القرن الواحد والعشرين