بقلم بشير سرور

رئيس دائرة التقانة في التأمين والمعاشات

تطوَّر العالم بسرعة كبيرة خلال العقود الأخيرة لدرجة أن الإنسان لم يعد قادرًا على مواكبة العصر الرقمي الحديث. وعلى الرغم من ميزات وفوائد الاختراعات التي رافقت هذا العصر إلا أنها تعتبر سيفًا ذا حدين لما تحمله من سلبيات أيضًا.

سنناقش في هذه المقالة واحدًا من أهم اختراعات العصر الحديث، وهي تقنيات تحديد المواقع، ومن أهمها نظام تحديد المواقع العالمي GPS.

- تقنيات تحديد المواقع

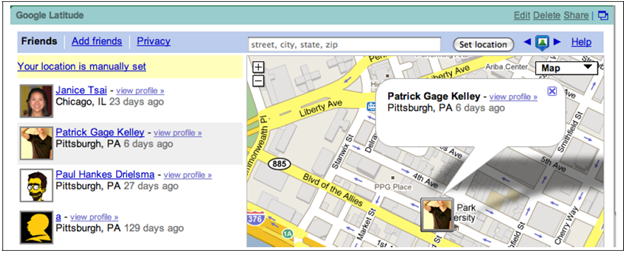

قد تكون مشاركة معلومات الموقع بواسطة LBS مستندة إلى نصٍّ أو إلى خريطة، حيث يمثَّل موقع الشخص بنقطة على الخريطة، كما هو موضح في الشكل (1) والشكل (2).

الشكل (1): واجهة صفحة الوب لـ Google Latitude

الشكل (2): واجهة آيفون لـ Google Latitude

لإظهار معلومات موقع ما، نقوم بإدخال عنوان الشارع أو إحداثيات خطوط الطول والعرض يدويًّا. أما اليوم، فقد أصبح من الممكن الحصول على هذه المعلومات تلقائيًّا باستعمال الوسائل والتقنيات الآتية:

1- نظام تحديد المواقع العالمي GPS

يُحدَّد موقع الشخص بواسطة جهاز متصل بمجموعة من السواتل؛ إذ إنَّ عملية التثليث التي تجريها عدة سواتل تحدِّد موقع الجهاز، مما يجعل GPS الوسيلة الأكثر دقة للعثور على المواقع.

ومع ذلك، فإن ثمة عيوبًا تتمثل في:

- عدم وجود إمكانات GPS يمكن النفاذ إليها في معظم الهواتف الخلوية الشخصية.

- ندرة توفر تقنية GPS المدمجة في الحواسب المحمولة التجارية.

- أن GPS قد يكون مستهلِكًا للبطارية أو غير متوفر داخل المنازل.

2- تحديد المواقع لاسلكيًّا (Wireless Positioning)

لمَّا كانت المناطقُ المدنية مغطاةً بنقاط نفاذ شبكات واي فاي Wi-Fi Access Point خاصة وعامة، فقد أصبح من الممكن تحديد مواقع الأشخاص تبعًا لمواقع نقاط النفاذ هذه. ومع أن هذه المواقع ليست دقيقةً دومًا كدقة GPS، فإن معظم الناس لديهم أجهزة لاسلكية، ويمكن تحديد معلومات الموقع في الداخل.

3- التعريف الخلوي (Cellular Identification)

إذا كان جهاز الجوال ضمن مجال إشارة تتجاوز ثلاثة أبراج خلوية، فهذا يتيح تثليث الموقع إذا كانت مواقع هذه الأبراج معروفة. ولذلك قامت بعض الشركات بإنشاء شراكة مع شركات الاتصالات لاستعمال معطيات الخلوي. فشركة AirSage2 مثلًا تحلل معطيات الإشارات اللاسلكية لنمذجة أنماط حركة المرور.

4- موقع IP (IP Location)

تزوَّد الأجهزة المتصلة بشبكة الإنترنت بعنوان IP. هذا العنوان محدَّد برقم معيَّن يمكن ربطه بالموقع الجغرافي، إلا أنه في أغلب الحالات لا يُلجأ إلى هذا العنوان إلا كإجراء احتياطي في حال عدم توفر أيٍّ من التقنيات المذكورة آنفًا.

وقد صمِّمت أجهزة الجوال لكي تخزِّن معطيات المواقع الجغرافية وتشاركها. وهذه المعطيات ضرورية لاتصالات الجهاز، إضافةً إلى أنها تقدم ميزات – مثل تطبيقات الخرائط التي تُعدُّ ضرورية جدًّا.

تُحدِّد أجهزةُ الجوال المواقع بأي تركيب من نظام تحديد المواقع العالمي (GPS) والإشارات اللاسلكية الخلوية – الأمواج اللاسلكية (WIFI) أو حتى البلوتوث (BT). لكن معطيات المواقع قد تكون ذات أهمية قصوى ويجب حمايتها؛ إذ يمكنها كشف تفاصيل عن عدد المستعملين في الموقع، وتحركات التزويد والمستعمل، والروتين اليومي (فرد أو منظمة)، كما يمكن أن تعرض ارتباطات غير معروفة بين المستعملين والمواقع.

- الاستعمالات المفيدة لنظام تحديد المواقع العالمي (GPS)

يُستعمل GPS لتتبُّع وجرد الأصول بدءًا من الآلات الثقيلة في المزارع ومواقع البناء والتعدين، إلى الأنابيب والمواد الأخرى، والحاويات في الموانئ ومواقع الشحن، إضافة إلى مواقع المرافق في الأرض. أما في المجال اللوجستي، فإنه يسهِّل تدفق المنتجات ونقلها.

إن نموَّ عملية "التسليم في اليوم نفسه"، التي تستفيد من تقنية الإنترنت والهاتف الخلوي وتقنيات المواقع والملاحة التي يفعِّلها نظام GPS، هي عمليًّا استمرار لنمو عملية "التسليم في الوقت المناسب" التي اعتُبِرت ظاهرة لعدة عقود في مجال الصناعة، وهذا ما جعلها ذات تأثير عميق في تجارة الجملة، وتجارة التجزئة، والنقل.

- أجهزة الجوال تعرض معطيات المواقع

يؤدي استعمال الجوال، بل حتى مجرد تشغيله، إلى كشف معطيات الموقع، حيث تثق أجهزة الجوال افتراضيًّا بشبكات ومزوِّدي الخلوي، ويستلم مزوِّد الخلوي معلومات الموقع في الوقت الحقيقي للجوال في كلِّ مرةٍ يتصل فيها بالشبكة، وهذا يعني أنه يمكن للمزوِّد تتبُّع الأشخاص في منطقة واسعة.

يمكِّن هذا في بعض السيناريوهات - مثل الاتصال بالرقم 911 - من إنقاذ حياة الأشخاص، إلا أنه قد يسبب خطرًا كبيرًا على طاقم العمل الذين لديهم حساسية للموقع الجغرافي. فإذا كان الخصم يؤثر أو يتحكم في المزوِّد بطريقة ما، فإن معطيات الموقع قد تكون محطَّ تسوية أو اتفاق؛ فقد أعلنت مقالات الأخبار العامة أنه من المعروف أن بعض المزوِّدين يبيعون المعطيات – ومنها معطيات الموقع - في الوقت الحقيقي تقريبًا، إلى جهة ثالثة. لذا، يصعب تمييز هذه الأجهزة من المعدات المشروعة النظامية، التي تحاول الأجهزة الاتصال بها تلقائيًّا إذا كانت إشارتها هي الأقوى.

ومن الأمثلة الأخرى على المخاطر المرافقة لهذه التقنيات نلفت الانتباه إلى أن مواقع الإنترنت تَستعمل بصمات المتصفح للحصول على معلومات عن المواقع، وكذلك يمكن لنقاط نفاذ Wi-Fi (Access Points) ولأجهزة استشعار البلوتوث أن تكشف معلومات عن المواقع.

- خدمات المواقع غير GPS

يقدم الجهاز الخلوي معطيات المواقع الجغرافية على أنها خدمة للتطبيقات، وهذا ما يُعرَف بخدمات الموقع، ويمكن تعطيلها من إعدادات الجهاز. لكن ما يجب أن نذكره هنا هو أن تعطيل هذه الخدمات لن يعطل عمل GPS، ولن يخفف خطر التعرض للموقع بدرجة كبيرة. إذ إن تعطيل خدمات الموقع يَحدُّ من النفاذ إلى GPS ويَحدُّ التطبيقات من النفاذ إلى معطيات الموقع، إلا أن ذلك لن يمنع نظام التشغيل من استعمال معطيات الموقع هذه أو إيصال تلك المعطيات إلى الشبكة.

فإذا كان GPS ومعطيات الجوال غير متوفرة، فإن الجوال يحسب إحداثيات الموقع باستعمال Wi-Fi والبلوتوث.

يمكن للتطبيقات ومواقع الإنترنت أن تَستعمل أيضًا معطيات مستشعرات أخرى (وهذا لا يتطلب إذنَ المستعمِل) ومعلومات مستعرض الإنترنت للحصول على معلومات الموقع أو الإشارة إليها.

- يمكن تحديد الموقع غالبًا ولو كان الجوال مغلقًا

إذا أُوقف تشغيل الخدمة الخلوية في الجوال، فإن Wi-Fi وBT يبقيان في حالة عمل ويمكنهما تحديد موقع المستعمِل، إذ يمكن للأجهزة غير الظاهرة (كأجهزة الالتقاط اللاسلكية) تحديد قوة الإشارة وحساب الموقع، ولو كان المشترك لا يَستعمل خدمات اللاسلكي استعمالًا فعالًا، بل أكثر من ذلك، إن عُطِّلت جميع الأمواج الراديوية اللاسلكية، فإن مستشعرات ضخمة على الجهاز تقدم معطيات كافية لحساب الموقع.

إن تعطيل البلوتوث بالكامل قد لا يكون ممكنًا في بعض الأجهزة، حتى مع وجود إعدادات تعطيله، وسيجري نقل المعلومات المحفوظة عند استعادة الاتصال.

إذا تم اختراق جهاز ما، فلن يعود المستعمِل قادرًا على الوثوق بمؤشرات الإعدادات، وسيكون كشف الأجهزة المخترقة صعبًا أو مستحيلًا، لأنها ستخزن معطيات الموقع أو ترسلها حتى عندما يتم تعطيل إعدادات الموقع أو جميع الإمكانات اللاسلكية.

- الخطر غير محدود مع أجهزة الجوال

نذكر هنا على سبيل المثال لا الحصر، متتبِّعات اللياقة، والأجهزة الطبية الذكية، والساعات الذكية، وأجهزة إنترنت الأشياء(IoT)، والاتصالات المدمجة في السيارات. تتضمن الأجهزة الذكية المنزلية والشخصية غالبًا (مثل المصابيح الذكية، وتجهيزات المطابخ، ومنظِّمات الحرارة، والأمن المنزلي... إلخ) إمكانات لاسلكية لا يعرفها المستعمِل، لذلك من الصعب توفير أجهزة IoT؛ إذ لا يوجد طريقة لإيقاف تشغيل الميزات اللاسلكية، ولا يوجد سوى القليل من الأمان.

تؤدي مشاكل الخصوصية والأمن في هذه التجهيزات إلى جمع وعرض معطيات موقع حساسة عن كل الأجهزة التي دخلت ضمن مجال هذه التجهيزات.

تشكل معلومات الموقع الجغرافية - المحتواة في المعطيات والمتزامنة آليًّا مع حسابات سحابية - خطرَ كشفِ المواقع أيضًا عند اختراق هذه الحسابات أو المخدِّمات التي تتضمن تلك الحسابات.

- التطبيقات والوسائط الاجتماعية

إن التطبيقات، وإن نُصِّبت باستعمال متجر معطيات معتمَد، قد تَجمع وتَنقل معلومات تكشف موقع المستعمِل، لذلك ينبغي أن يكون الأشخاص الحريصون على عدم كشف مواقعهم أن يكونوا حذرين جدًّا من مشاركة معلومات على المنصات الاجتماعية؛ لأنه إذا حدث خطأ ما في إعدادات الخصوصية على مواقع هذه المنصات، فقد تصل المعلومات إلى جمهور أوسع من المراد مشاركة المعلومات معه. وحتى الصور المعروضة على الوسائط الاجتماعية، قد يكون لها معطيات موقع مخزنة في المعطيات الوصفية المخفية، وبإمكان هذه الصور أن تكشف معلومات الموقع حتى دون معطيات موقع صريحة وذلك من خلال محتواها.

- الآثار السلوكية والاجتماعية للخدمات المستندة إلى الموقع (LBS)

في إطار تحديد الآثار الاجتماعية والسلوكية لـ LBS، يمكننا الإشارة إلى تصنيفات في أعمال سابقة.

صنَّف بيروسكو وميشيل 2007 الآثار الاجتماعية لهذه الخدمات في أربع مناطق: التحكم، والثقة، والخصوصية، والأمن. وصنَّفها ميشيل إيتال في 2006 في إطار التحقيق في الآثار الأخلاقية في أربع مناطق أيضًا: الخصوصية، والدقة، والملكية، وقابلية النفاذ. يضاف إلى هذه القائمة أيضًا أبعاد أخرى مثل المشاكل التقنية، والمخاطر، والمشاكل القانونية والتنظيمية.

إن التحليل الكمي المطبق على سجلات دخول معطيات الجوال وGPS يحدد نقاط الاهتمام الرئيسية POI ويمكنه تحديد معطيات شخصية؛ مثل: مكان الإقامة، ومكان العمل، والحالة الاجتماعية، والحياة العائلية، والعادات اليومية.

يمكن لـ POI المستخرَجة من هذا النمط من المعطيات أن تكشف معلومات أكثر حساسية؛ مثل: الدين، والحياة الجنسية، والصحة، وحتى ارتكاب جريمة.

- المخاطر المرتبطة باستعمال LBS

إن الملازَمة الكلية تقريبًا ممكنةٌ بمتابعة ماذا يفعل الناس، وكيف يفعلون، ومتى يفعلون. لكن حتى في الاستعمالات المفيدة قد توجد بعض العواقب السيئة، فالتقنية يمكن أن تخفق وقد يكون الإخفاق كارثيًّا. إن ربط النظم الطبية الحرجة أو إنذار الطوارئ ونظم التحذير بخدمات LBS هو أمر معقد، خاصة أن هذه التقنية ليست متوفرة دائمًا وليست دقيقة دائمًا. بل، في الحقيقة، يمكن للقليل من مقدمي الخدمات أن يمنحوا ضمانة 100% لموثوقية الموقع.

من المهم الإشارة إلى أننا مشاهَدون باستمرار، وأن تصرفاتنا متوقعة بطرائق محددة في ظروف معيَّنة. وهذا قد يؤثر بقدرٍ غير محدود على قدرتنا على أن نكون مبدعين، ومختلفين، ومتنوعين، وأن نكون كما نحن أنفسنا. أي إننا سنكون لاعبين في مسرح ممتلئ، بدلًا من أن نكون مرتاحين في جلودنا وهوياتنا.

- وسائل التخفيف

تقلِّل وسائلُ التخفيف مخاطرَ تتبُّع الموقع في أجهزة الجوال، لكنها لا تلغيها. فأغلب الناس يعتمدون على ميزات عطِّلت من عوامل التخفيف مما يجعل هذه الإجراءات الوقائية غير عملية. لذلك ينبغي إدراك هذه المخاطر، واتخاذ الإجراءات اللازمة بناء على الموقف المحدد ومدى تحمُّل المخاطر. وفي حال تعرُّض الموقع إلى تهديدِ مهمةٍ ما، فينبغي منح الأولوية لخطر المهمة وتطبيق وسائل تخفيف تتبُّع الموقع إلى أقصى حدٍّ ممكن.

وعليه قد يَقبل مستعملون مختلفون مستوياتِ خطرٍ متنوعة فيما يتعلق بتتبُّع الموقع، لكن لدى أغلبهم بعض القلق، لذلك يمكن استعمال وسائل التخفيف العامة التالية لهؤلاء الذين لديهم حساسية تجاه كشف الموقع:

1- تعطيل إعدادات خدمات الموقع على الجهاز.

2- تعطيل الأمواج الراديوية عندما لا تُستعمل بفعالية: يجب تعطيل البلوتوث وعدم تشغيل الـ Wi-Fi إذا لم يكن ثمة حاجة لها، واستعمال نمط الطيران عندما لا تكون الأجهزة في الاستعمال، وضمان تعطيل البلوتوث والـ Wi-Fi عند تشغيل نمط الطيران.

3- منح التطبيقات أقل أذونات ممكنة:

- ضبط إعدادات الخصوصية لضمان عدم استعمال التطبيقات لمعطيات الموقع أو مشاركتها.

- تجنُّب استعمال التطبيقات ذات الصلة بالمواقع قدر الإمكان، إذ إن هذه التطبيقات تعرض بطبيعتها معطيات موقع المستعمل، وفي حال استعمالها ينبغي ضبط إعدادات أذونات وخصوصية المواقع لهذه التطبيقات بحيث لا تسمح باستعمال معطيات الموقع، أو على الأقل، تسمح باستعمالها خلال استعمال التطبيق فقط.

من الأمثلة على التطبيقات المرتبطة بالموقع: الخرائط، والبوصلة، وتطبيقات حركة المرور، وتطبيقات اللياقة، وتطبيقات البحث عن المطاعم المحلية، وتطبيقات التسوق.

4- تعطيل أذونات الإعلانات إلى أقصى حدٍّ ممكن:

1- ضبط إعدادات الخصوصية للحدِّ من تتبع الإعلانات، مع ملاحظة أن هذه القيود تتبع وجهة نظر البائع.

2- إعادة الإعدادات الأصلية لمعرِّف الإعلانات للجهاز دوريًّا وبانتظام (يجب أن يكون أسبوعيًّا على الأقل).

5- إيقاف تشغيل الإعدادات التي تمكِّن من تتبُّع جهاز ضائع أو مسروق (المعروفة غالبًا بإعدادات جِدْنِي FindMy أو جِدْ جهازي Find My Device).

6- تقليل استعمال مستعرضات الوب على الجهاز قدر الإمكان، وضبط إعدادات الموقع من حيث الأذونات والخصوصية للمستعرض على وضعية /لا تسمح باستعمال معطيات الموقع/.

7- استعمال شبكة خاصة وهمية ذات اسم مستعار للمساعدة في حماية الموقع.

8- تقليل حجم المعطيات التي تتضمن معلومات عن الموقع والتي تخزَّن في السحابة.

إذا كان من الضروري عدم كشف الموقع خلال مهمة معيَّنة، يجب الأخذ بالحسبان التوصيات الآتية:

- حدِّد موقعًا غير حساس يمكن فيه تأمين الأجهزة ذات الإمكانات اللاسلكية قبل بدء أي أنشطة، واضمن عدم إمكان التنبؤ بموقع المهمة المقبلة من هذا الموقع.

- اترك كل الأجهزة ذات الإمكانات اللاسلكية (ومنها الأجهزة الشخصية) في هذا الموقع غير الحساس، لأن إيقاف تشغيل الجهاز قد يكون غير كافٍ في حال كان الجهاز مخترَقًا.

- للتنقل أثناء المهمة، استعمل سيارات غير مجهزة بميزات وتجهيزات لاسلكية، أو أوقف تشغيل هذه الإمكانات إن أمكن ذلك.

- حماية المعطيات، وحماية الخصوصية، وحماية المهمة

لما كان من غير الممكن منع كشف معلومات موقع بالكامل دائمًا، فإن من الممكن تخفيف كمية معطيات المواقع التي يتم مشاركتها، وذلك بواسطة التكوين والاستعمال الدقيق.

لذلك فإن الخطوة الأولى في الحماية هي معرفة الطرائق التي تتوفر فيها هذه المعطيات.

وأخيرًا، وكأي تقنية أخرى، فإن الخدمات المستندة إلى الموقع لها آثار إيجابية وسلبية على الأفراد وعلى المجتمع، فقيمها الإيجابية تتجلى في خلق فرص أوسع على كافة المستويات، ومع ذلك، فإن إيجابياتها وسلبياتها تختلف من شخص لآخر تبعًا لاستعمالها.

لذلك يقع على عاتق الشخص أن يقرر: هل يَستعمل تلك الخدمات أم لا؟ وذلك بناء على معرفة ميزاتها وعيوبها.

المراجع:

- National Security Agency | Cybersecurity Information

- The social and behavioural implications of location based services

- Location-Sharing Technologies Privacy Risks and Controls

البنيان الصلب (المرسلات والمستقبلات والشبكات) وتجهيزات أنظمة الملاحة

البنيان الصلب (المرسلات والمستقبلات والشبكات) وتجهيزات أنظمة الملاحة أنظمة الملاحة العالمية والفروق الأساسية بينها

أنظمة الملاحة العالمية والفروق الأساسية بينها نظام تحديد المواقع العالمي

نظام تحديد المواقع العالمي نظام المعلومات الجغرافية

نظام المعلومات الجغرافية أهم تطبيقات أنظمة تحديد الموضع

أهم تطبيقات أنظمة تحديد الموضع