بقلم محمد جنيدي

باحث في المعهد العالي

التعمية الكمومية

تعرَّف التعمية الكمومية بأنها علم استثمار الخصائص الميكانيكية الكمومية في تنفيذ أعمال التعمية. وتُعد تقنية التوزيع الكمومي للمفاتيح QKD: Quantum Key Distribution التقنيةَ الأكثر تداولًا حاليًّا في علم التعمية الكمومية؛ فهي تقدِّم حلًّا آمنًا مبنيًّا على أسس نظرية المعلومات لمسألة تبادل المفاتيح السرية في أنظمة التعمية.

تكمن فائدة التعمية الكمومية في أنها تسمح بتنفيذ مهمات تعمية متنوعة ثبت أنها مستحيلة التنفيذ باستعمال الأساليب التقليدية غير الكمومية. على سبيل المثال، من المستحيل نسخ البيانات المرمَّزة باستعمال الحالة الكمومية؛ إذ إن الحالة الكمومية ستتغير عند محاولة قراءة بيانات مرمزة بهذه الطريقة. ومن ثَم يمكن استعمال هذه الخاصية لكشف التنصت أثناء تنفيذ التوزيع الكمومي للمفاتيح.

تَحمل التعمية الكمومية الوعود والتهديدات على حدٍّ سواء للبنية التحتية المستعملة حاليًّا في تطبيقات التعمية. أما التهديد الأكثر وضوحًا فيكمن في أن الحواسيب الكمومية ستكون قادرة على اختراق أنظمة حماية البيانات التي استُعملت فيها أنظمة التعمية الحالية، أي الوصول إلى البيانات الأصلية عن طريق كسر التعمية. أما التعمية الكمومية فإنها تَعِدُ بقنوات اتصالات آمنة لتبادل المفاتيح. حتى إن العلماء يتوقعون أن يقود استعمال التقانة الكمومية في النهاية إلى الذهاب إلى أبعد من تبادل المفاتيح وبناء أنظمة تعمية كاملة يمكن اعتبارها غير قابلة للكسر.

فك التعمية باستعمال الحوسبة الكمومية

إن معظم أنظمة التعمية الواسعة الاستعمال تعتمد على المفاتيح؛ والمفتاح هو نمطيًّا عدد عشوائي كبيرٌ جدًّا يوظَّف في تعمية البيانات وفك تعميتها. تبنى أغلب تطبيقات التعمية حاليًّا باستعمال ما يسمى المفاتيح المتناظرة symmetric keys أو المفاتيح اللامتناظرة asymmetric keys. يَستعمل العديدُ من هذه التطبيقات المفاتيحَ اللامتناظرة لنقل مفتاح مشترك متناظر لاستعماله لاحقًا في تعمية البيانات. سيكون هذان النمطان من المفاتيح معرضين للاختراق من قبل الحواسيب الكمومية. تعتمد الأنظمة المتناظرة على مفتاح سري مشترك، ويتطلب هجوم اكتشاف المفتاح ضعف الجهد الحسابي كلما أضفنا بتَّا ثنائية واحدة إلى طول المفتاح. واعتمادًا على هذا النوع من الزيادة في حجم الجهد المطلوب لتنفيذ الاختراقات، كان من الممكن دومًا استعمال مفاتيح أكبر فأكبر مع ازدياد إمكانيات الحواسيب في المعالجة. إلا أن الحواسيب الكمومية يمكنها استعمال خوارزمية Grover الكمومية التي تحتاج من حيث المبدأ إلى نصف طول المفتاح فقط في الاختراق، ومن ثَم تؤدي إلى تخفيض غير مسبوق في الزمن اللازم للهجوم على المفتاح واكتشافه. يمكن بالطبع الدفاع جيدًا عن هذه الخوارزمية بمضاعفة أطوال المفاتيح المستعملة، ولكن مع توفير إمكانيات المعالجة اللازمة لتنفيذ التعمية.

تَستعمل الأنظمةُ اللامتناظرة (مثل البنية التحتية للمفاتيح العامة PKI: Public Key Infrastructure) أزواجَ المفاتيح عام/خاص التي تولَّد رياضيًّا. وتُعَدُّ العمليات الرياضية معقدة جدًّا في حالة عائلة خوارزميات RSA اللامتناظرة الواسعة الاستعمال. ولكن من الممكن اختراقها إذا تمكنا من تحليل عدد أولي كبير جدًّا إلى عوامله الأولية. ولكن عملية تحليل عدد أولي كبير نسبيًّا إلى عوامله الأولية باستعمال الحواسيب التقليدية غير ممكنة فعليًّا، بسبب الزمن الطويل جدًّا المطلوب لتنفيذها (وذلك في حال استعمال مفتاح مؤلف من عددٍ كافٍ من البتات الثنائية). أما الحواسيب الكمومية التي تَستعمل خوارزمية Shor الكمومية فيمكنها إيجاد العوامل الأولية بسرعة أكبر. يُقدر الجهد الحاسوبي الكمومي المطلوب باستعمال بتين ثنائيتين كموميتين 2 qubits تقريبًا لكل بت ثنائية تقليدية bit في طول المفتاح. فمثلًا، يحتاج الهجوم على مفتاح طوله 1024 بت (1024 بتا ثنائية) إلى حاسوب كمومي يستعمل 2048 كيوبت (2048 خانة ثنائية كمومية). يتوقع الخبراء أن تتوفر حواسيب كمومية كهذه خلال عقد من الآن، ويتوقع بعضهم توفرها حتى خلال مدة أقل. الجدير بالذكر أن المفاتيح ذات الطول 1024 بت تُعتبر غير آمنة حاليًّا، وذلك بسبب إمكان اختراقها باستعمال حواسيب ضخمة خلال مدة كافية، على حين أنه إذا تمكن حاسوب كمومي مستقبلًا من القيام بهذه المهمة فإنه يحتاج إلى وقت أقصر بكثير.

وبشكل مشابه للحالات التي تطلبت الانتقال إلى برمجيات بديلة لمواجهة الأزمة المعلوماتية في عام 2000، توجد بدائل بين تقنيات التعمية الحالية لا يمكن اختراقها بسهولة باستعمال الحواسيب الكمومية. من الأمثلة على أنظمة التعمية غير الكمومية والمقاومة للهجمات الكمومية نظام McEliece ونظام NTRUEncrypt. وهذا يعني أن المسألة المطلوب حلها مستقبلًا ستكون تحويل العدد الضخم من الأنظمة والبيانات المستعملة حاليًّا إلى أنظمة وبيانات جديدة. وبشكل مشابه أيضًا لأزمة العام 2000، سيكون علينا أن نرى لأي درجة سيكون التهديد حقيقيًّا وواسع الانتشار، حيث، في النهاية، ستكون الحواسيب الكمومية الكبيرة المطلوبة لاختراق بعض أنظمة التعمية الحالية مكلفة حين توفرها. وهذا يعني أن من غير المحتمل أن تُستعمل الحواسيب الكمومية لمحاولة اختراق أنظمة المعلومات إلا في حال اعتبارها قيّمة إلى حد بعيد. يحتاج الحاسوب الكمومي أيضًا إلى الربط بحاسوب تقليدي قوي لينفذ خوارزمية Shor كاملةً، وهذا يجعل تكلفة نظام اختراق تعمية كهذا مرتفعة جدًّا.

الاتصالات الآمنة باستعمال التوزيع الكمومي للمفاتيح

يرتبط مصطلح التعمية الكمومية ارتباطًا وثيقًا بالتوزيع الكمومي للمفاتيح Quantum Key Distribution (QKD). لا تتيح تقنية QKD فعليًّا تعمية بيانات المستعملين، وإنما تسمح لهم بتبادل المفاتيح بأمان، حيث يمكن أن يستعملوها لاحقًا في اتصال معمى.

مهما يكن نظام التعمية المستعمل، يوجد في معظم الأحيان نوع من المعلومات الخاصة التي يجب أن تبقى سرية. وهذه المعلومات الخاصة في أنظمة المفتاح المتناظر هي معلومات مشتركة على شكل مفتاح، أما في الأنظمة اللامتناظرة، فلكل عقدة مفتاحها السري الخاص بها وتتشارك مع الآخرين بمفتاح عام مرتبط به. وفي كلتا الحالتين، تظهر الثغرات عند الإقلاع في نظام اتصال آمن؛ فأنظمة المفتاح المتناظر تعتمد غالبًا على التشارك الفيزيائي للمفتاح عند إقلاع النظام. تستعمل بعض المؤسسات المالية على سبيل المثال البريد التقليدي لنقل أجهزة تخزين محمولة لتوزيع المفاتيح. وفي سيناريوهات أخرى يمكن الاعتماد على اتصال مؤمن باستعمال نظام تعمية لامتناظر لتشارُك المفتاح المتناظر المطلوب في عمليات تعمية لاحقة. المبرر وراء هذه الطريقة الأخيرة أن الأنظمة اللامتناظرة مثل أنظمة المفتاح العام تتميز بعدم الحاجة لإرسال السر (أي المفاتيح الخاصة في هذه الحالة) بواسطة قناة الاتصال. وأما الأنظمة المتناظرة فتتميز بالمقابل بأنها أكثر فعالية، وأكثر أمنًا غالبًا - في حالة الأحجام الضخمة للبيانات - بمجرد تبادل المفاتيح تبادلًا آمنًا.

وعلى الرغم من أن تقنية QKD ليست واسعة الانتشار، فهي موجودة في بعض المنتجات التجارية في أوربا منذ عام 2007، وفي الولايات المتحدة الأمريكية منذ عام 2010. تستحق تقنية QKD تكلفتها العالية في بعض الأحيان، كما في حالة المناقلات العالية القيمة مثل الاتصالات بين المصارف ونقل نتائج الانتخابات. من معيقات اتساع اعتماد تقنية QKD عدم توافق أنظمتها الحالية بين مختلف المصنعين. ولكن بدأ هذا التوافق يُؤخذ بالحسبان في الأبحاث ذات الصلة؛ ففي عمل بحثي موجَّه لإيجاد طرق لتأمين شبكة الخطوط الكهربائية، تمكنت فرق في مختبرات Oak Ridge و Los Alamos من تحقيق الاستعمال الناجح الأول لتقنية QKD بين منصات كهربائية مختلفة. وكذلك نشرت جامعة Bristol مؤخرًا بحثًا عن تأمين شبكات الجيل الخامس للشبكات اللاسلكية الخلوية باستعمال تقنية QKD.

التعمية الكمومية الفعلية

سنصل في نهاية المطاف إلى زمن تتم فيه تعمية البيانات باستعمال تقنيات الحوسبة الكمومية، وهو ما يمكن أن نسميه التعمية الكمومية الفعلية، وهي أصعب بكثير من تقنية QKD، ولكن تحقيقها مفيد لأنها مقاومة للعديد من أنواع الاختراقات، وخصوصًا التنصت. المقاربة الأكثر انتشارًا حاليًّا هي بروتوكول Kak؛ وهو في الأساس نسخة كمومية من خوارزمية القفل المزدوج double-lock المعروفة، التي تسمح لمستعملين بتبادل البيانات بأمان دون تشارك أي مفتاح.

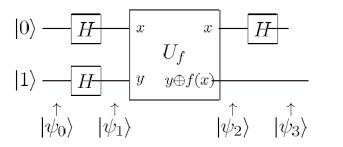

بروتوكول القفل المزدوج بسيط جدًّا. سنستعمل الاصطلاح الشائع لتسميات المستعملين، ونفترض أن أليس Alice وبوب Bob يريدان تبادل المعلومات بأمان، أي دون أن تتمكن المتنصتة ترودي Trudy من اختراق هذا التبادل. يريدان أيضًا أن يعرفا: هل يتمكن أحد من التنصت بنجاح على قناة الاتصال الخاصة بهما؟ ولتحقيق ذلك يستعمل أليس وبوب الأقفال في عملية ثلاثية الخطوات.

في الخطوة الأولى، تضع أليس قفلًا على بياناتها (في حالة القفل الرقمي، تقوم بتعميتها باستعمال مفتاح سري) وترسلها إلى بوب. يقوم بوب بإضافة قفله (يقوم بتعمية بيانات أليس المعماة مسبقًا بالمفتاح السري الخاص به) ويعيد إرسال البيانات المعماة الناتجة إلى أليس. تزيل أليس قفلها وتعيد إرسال النتيجة إلى بوب. يستطيع بوب حينها إزالة قفله وقراءة البيانات الأصلية.

تعمل الطريقة السابقة بشكل جيد جدًّا باستعمال الأقفال والمفاتيح الفيزيائية، ولكنها تصبح أعقد قليلًا عند استعمال التعمية الرقمية. حتى يعمل البروتوكول، يجب أن تكون إجراءات التعمية تبادلية (لأن عمليات التعمية تُطبق بالترتيب بدءًا بأليس ثم بوب، ولكن بترتيب عكسي، وستحتاج أليس إلى أن تزيل تعميتها قبل أن يزيل بوب تعميته). كمثال على عملية تعمية تبادلية ممكنة وشائعة عملية الجداء بعدد ضخم. وهو خيار جيد من حيث المبدأ. ولكن لنتصور أن المتنصتة ترودي تراقب خط النقل بين أليس وبوب. ستتمكن أثناء تحرك البيانات بين الطرفين من مشاهدة البيانات بعد جدائها بمفتاح أليس، ثم بعد جدائها بالمفتاحين معًا، ثم بعد جدائها بمفتاح بوب. ويمكنها انطلاقًا من تلك البيانات حساب مفتاحي أليس وبوب الذين يفترض أنهما سريان.

اقترح العالم Kak استعمال عمليات كمومية معينة لإنشاء نسخة من بروتوكول القفل المزدوج لا يمكن التنصت عليها. يمكن للعمليات التي اقترحها أن تُطبق بأي ترتيب، ولكن أي محاولة للتدخل والمراقبة من خلال قراءة البيانات مرحليًّا ستؤدي إلى حدوث تخريب في البيانات واكتشاف الاختراق. تابع باحثون آخرون تطوير البروتوكول بإضافة ميزات تجعله أكثر مقاومةً لتغيير البيانات، ولكن بعكس تقنية QKD، لا يوجد لهذا البروتوكول أي تطبيقات تجارية حتى الآن.

مع أن جعل التعمية المبنية فعليًّا على الحوسبة الكمومية حقيقةً ملموسةً سيتطلب استعمال حواسيب كمومية ذات قدرات أكبر بكثير من تلك التي تم التوصل إليها حتى الآن، إلا أن الباحثين يقتربون من تحقيقها.

نجح فريق من الباحثين الصينيين في نهاية 2018 باستعمال فوتونات مسيرة كموميًّا لإنشاء وتشارك بيانات معماة بخوارزمية المفتاح لمرة واحدة one-time pad بين قمر صناعي ومحطة أرضية في النمسا. من المبرهن عليه أن التعمية بخوارزمية المفتاح لمرة واحدة آمنةٌ مادام المفتاحُ غيرَ مسرَّب، وعشوائيًّا، ويُستعمل لمرة واحدة فقط، وأطول من البيانات المنقولة. تساعد التقانة الكمومية في توفير البنود الثلاثة الأولى من هذه المتطلبات، ولكن أداء التقنيات الكمومية لا يزال بطيئًا جدًّا. ومع ذلك تمكن الفريق الصيني من تطبيق التعمية والنقل وفك التعمية على 2 جيغا بايت من البيانات باستعمال النظام الكمومي الخاص به.

يمكن أن تؤدي الحواسيب الكمومية في الوقت الراهن مهمة بسيطة واحدة ولكنها غاية في الأهمية في تطبيقات التعمية وهي أنه يمكنها أن تولِّد أعدادًا عشوائية فعليًّا. ولكن من غير المحتمل تشغيل حواسيب كمومية فائقة التكلفة لهذا الغرض فقط، أما حين تُستعمل الحواسيب الكمومية لأغراض مختلفة، فستكون هذه الإمكانية متوفرة ومفيدة في أنظمة التعمية.

ما هي الحوسبة الكمومية

ما هي الحوسبة الكمومية التعمية بعد الكمومية

التعمية بعد الكمومية نظم حوسبة كمومية قائمة

نظم حوسبة كمومية قائمة الحوسبة الكمومية

الحوسبة الكمومية خوارزميات كمومية

خوارزميات كمومية