بقلم وسيم جنيدي

أستاذ مساعد

انتشرت الشبكات اللاسلكية انتشارًا واسعًا جدًّا وبسرعة كبيرة، فقد استُبدِل بالشبكات السلكية - وخاصة المحلية - الشبكاتُ اللاسلكية لما تقدمه من سهولة في الحركة والتوسع. وفي معظم حالات عدم استبدال الشبكات السلكية تُعَزَّز هذه الشبكات بشبكة لاسلكية. فالقدرة على الحركة أثناء الاتصال حافزٌ كبيرٌ للشركات وللمستعملين النهائيين إلى اعتماد التكنولوجيا. وإضافة إلى ما سبق مكَّنت الشبكات اللاسلكية من الوصول إلى مناطق لم يكن من الممكن الوصول إليها تقليديًّا كالمطارات والفنادق والمقاهي والمكتبات وغيرها من المناطق التي يُحظر فيها استعمال الأسلاك.

أكثر الشبكات اللاسلكية انتشارًا بين المستعملين النهائيين هي شبكات Bluetooth وشبكات Wi-Fi. ومع تزايد عدد الأجهزة التي تعمل بتقنية Bluetooth وتقنية Wi-Fi، ومنها الهواتف الذكية والأجهزة اللوحية والأجهزة الأخرى، فإن الآثار المترتبة على تسرب البيانات المرتبطة بها هائلة. نعرض في هذه المقالة نقاط الضعف التي تعاني منها هذه الشبكات وكيفية القيام باختبارات الاختراق فيها. ولتحقيق ذلك لا بد من عرض كيفية ضمان السرية والتوثق في هذه الشبكات. لذا نبدأ أولًا بعرض آليات التعمية المستعملة وخوارزميات التوثق المعتمدة في هذه الشبكات.

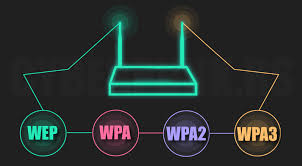

1- آليات التعمية اللاسلكية

أحد أكبر المخاوف المتعلقة بالشبكات اللاسلكية هو حقيقة أن البيانات تكون ضعيفة عند إرسالها عبر الهواء، فبدون الحماية المناسبة يتمكن المهاجم من التنصت على البيانات المرسلة والتقاطها بسهولة. ولمنع حصول هذه الحالة - أو التخفيف منها على الأقل - تُعدُّ التعمية طبقةَ أمانٍ مضمَّنة في معظم المنتجات اللاسلكية إن لم يكن في جميعها. فيما يلي بعض بروتوكولات التعمية والمصادقة اللاسلكية الأكثر استعمالًا:

- Wired Equivalent Privacy (WEP): هو الأقدم والأضعف بين بروتوكولات التعمية المتاحة؛ فقد استُحْدِثَ معيارُ WEP بوصفه حلًّا أوليًّا للأمان اللاسلكي، ولكن سرعان ما تبيَّن أنه ضعيفٌ جدًّا ولا يخلو من العيوب. ومع ذلك فما يزال موجودًا في العديد من نقاط الوصول اللاسلكية والأجهزة، مع التنبيه إلى وجوب تجنبه واعتماد أحد الخيارات الأخرى المتاحة أو ترقية الأجهزة لدعم معايير أحدث منه حيثما أمكن ذلك. وفي حال عدم وجود خيارات أفضل، يمكن أن يكون هذا المعيار كافيًا بوصفه حلًّا قصير المدى مع ضرورة دمجه في تقنيات أمان أخرى.

- Wi‐Fi Protected Access (WPA): وهو الخيار الذي قُدِّم بديلًا لتقنية WEP؛ حيث عالج عددًا من نقاط الضعف التي يعاني منها. وقد نجحت هذه التقنية في كثير من المجالات وجعلت بروتوكول الأمان أكثر قوة. يَستعمل WPA بروتوكول سلامة المفتاح المؤقت Temporal Key Integrity Protocol (TKIP) ورمز سلامة الرسالة message integrity code (MIC).

- WPA2 هو خليفة WPA، ويهدف إلى معالجة مشاكل WPA، وهو أقوى منه بكثير، ويَستعمل تعميةً أشدّ تماسكًا، ويوظِّف كلًّا من خوارزمية التعمية AES والبروتوكول CCMP (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol). قُدِّم هذا المعيار في إصدار يَستعمل أنظمةً قوية مثل بروتوكول المصادقة الموسع Extensible Authentication Protocol (EAP) و TKIP و AES (بمفاتيح أطول).

- WPA2 Enterprise هو إصدار يدمج معايير EAP بغرض تعزيز الأمان، إضافة إلى توسيع نطاق النظام ليناسب بيئات المؤسسات الكبيرة. يَستعمل WPA2 المخدمَ RADIUS (Remote Authentication Dial‐In User Service) باعتباره حلًّا مؤسساتيًّا، أو تقنيات مشابهة لمركزية وإدارة الوصول إلى الشبكة اللاسلكية.

- WPA3: هو تطوير يهدف إلى تحقيق معامِلات الأمان عند استعمال الإنترنت من الشبكات الشخصية، بإضافة تعمية وحماية من الاختراقات brute-force، كي يوفر حماية الشبكات المنزلية.

2- تقنيات التوثق

تبيِّن البنود التالية إجرائيات التوثق المعتمدة في الشبكات اللاسلكية المحلية:

- استعمال البروتوكول EAP في أساليب مصادقة متعددة؛ كبطاقات الرموز المميزة ومخدمات Kerberos والشهادات.

- استعمال البروتوكول Lightweight Extensible Authentication Protocol (LEAP)، وهو أسلوب مصادقة طوَّرته شركة سيسكو.

- استعمال المخدم RADIUS، وهو نظام مركزي لإدارة المصادقة والتخويل.

- استعمال المعيار 802.11i، وهو معيار IEEE يحدد آليات الأمان لشبكات 802.11 اللاسلكية.

3- التعمية WEP – نقاط الضعف

يعاني WEP عددًا من العيوب التي تجعل من السهل حتى على المهاجم غير الماهر السيطرة عليه. فيما يلي أهم هذه العيوب:

- CRC32 (فحص التكرار الدوري) المستعمل في فحص السلامة قابل للاختراق، ومع تعديلات طفيفة يستطيع المهاجمون تعديلَ الحزم باستمرار لتحقيق السيطرة على الشبكة.

- يبلغ طول أشعة التهيئة Initialization Vector - IV 24 خانة فقط، وهذا يعني أنه يمكن المرور على كامل مجال الأشعة بواسطة شبكة متوسطة القدرة الحسابية خلال 5 ساعات أو أقل.

- WEP عرضة لهجمات النص العادي بواسطة تحليل الرزم.

- يمكن الكشف عن المفاتيح بواسطة تحليل الرزم، وهذا يتيح إنشاء جدول لفك التعمية.

- WEP عرضة لهجمات منع الخدمة (DoS) باستعمال رسائل طلب الارتباط ورسائل طلب فك الارتباط التي لا تتم مصادقتها بواسطة WEP.

4- كيفية كسر WEP

يتمثل الجزء المهم من كسر بروتوكول WEP في اعتراض أكبر عدد ممكن من أشعة التهيئة IVs قبل محاولة استرداد المفتاح، تُجمع هذه الأشعة عن طريق عملية التنصت Sniffing، التي تُستعمل في عملية التحليل. وكلما زاد عدد الرزم المجمعة كانت عملية استرداد المفتاح أسهل. ومع ذلك من الممكن أن تكون هناك مشكلة في هذه العملية، فمن الممكن أن يستغرق جمع ما يكفي من IVs قدرًا كبيرًا من الوقت، وهو ما يعتمد على مدى نشاط الشبكة خلال المدة التي يجري فيها جمع الحزم. ولتسريع هذه العملية يمكن إجراء حقن الرزم (Packet Injection) لحث الشبكة على تسريع عملية التوليد والتجميع. تتم هذه العملية كما يلي:

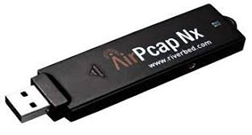

- ضمن النظام المخترِق يجب تشغيل بطاقة الشبكة اللاسلكية ضمن نمط المراقبة وعلى قناة نقطة الوصول المحددة، وهو النمط المستعمل للتنصت على الرزم المنتقلة ضمن الوسط اللاسلكي (يجب أن يدعم بطاقة الشبكة هذا النمط كالبطاقة Riverbed Technology’s AirPcap)، حيث يسمح بالتقاط الرزم من شبكة معينة دون الحاجة إلى القيام بالارتباط بهذه الشبكة.

- مراقبة شبكة الهدف بواسطة بطاقة الشبكة لاكتشاف كون هجوم حقن الرزم ممكنًا.

- اختر أحد الأدوات، كالأداة airplay.ng، للقيام بعملية توثق مزيفة مع نقطة الوصول.

- شغِّل أداة تنصت لالتقاط أشعة التهيئة، في حال استعمال airplay-ng من الممكن مقاطعة رزم طلبات ARP، ثم إعادة حقنها ضمن الشبكة، لتوليد عدد أكبر من الرزم والتقاطها.

- شغِّل إحدى الأدوات الخاصة بكسر التعمية كالأداة Cain&Abel أو الأداة aircrack-ng للحصول على مفاتيح التعمية انطلاقًا من أشعة التهيئة.

يمكن استعمال Kali Linux لتنفيذ الخطوات السابقة، ومن الأفضل تنصيب نظام التشغيل على البيئة المادية مباشرة (أي تجنب الآلات الافتراضية)، ويجب أن تستعمل نقطة الوصول التي تسعى إلى اختراقها WEP الذي تسعى إلى اكتشافه. فيما يلي الخطوات التي يجب اتباعها لتحقيق الهجوم المطلوب:

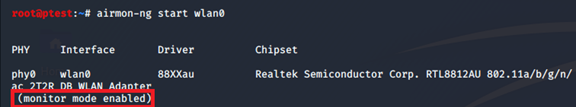

- ضمن نافذة طرفية يجب إدخال التعليمة airmon-ng، حيث سيظهر ضمن نتائج التعليمة اسم بطاقة الشبكة (على الأغلب wlan0).

- أدخل التعليمة: airmon-ng start wlan0 (نعتبر هنا اسم بطاقة الشبكة wlan0 وفي حال كان مغايرًا فيجب إدخال اسم البطاقة الذي ظهر في نتائج التعليمة السابقة)

- إذا نفِّذت التعليمة دون ظهور أية أخطاء تظهر رسالة تعلمك ببدء تفعيل نمط المراقبة على mon0، وإذا كان الاسم مغايرًا فيجب الاحتفاظ به لاستعماله لاحقًا.

- أدخل التعليمة airodump-ng mon0، فتظهر قائمة بالشبكات اللاسلكية المتاحة ضمن المنطقة التي تعمل بها، ومن ضمنها نقطة الوصول إلى الضحية.

- حدِّد نقطة الوصول ضمن العمود ESSID، وسجِّل معلومات القناة وBSSID.

- استعمل المعلومات التي حصلت عليها ضمن التعليمة: (اسم الملف هو اسم يمكنك اختياره للملف الذي ستوضع النتائج ضمنه)

<Airodump-ng –w <filename> -c <channel number> -bssid <number> <interface name

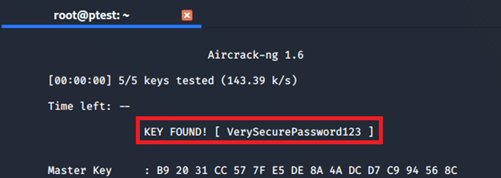

- بعد تجميع نحو 15000 رزمة استعمل التعليمة: aircrack-ng <filename>

- بعدة عدة دقائق ستحصل على المفتاح المطلوب.

5- التعمية WPA – نقاط الضعف

تعاني التعمية WPA من ثلاث نقاط ضعف أساسية:

- المفاتيح الضعيفة التي يختارها المستعملون.

- القدرة على القيام بالاختراق Packet Spoofing.

- تتم عملية التوثق باستعمال البروتوكول Microsoft Challenge Handshake Authentication Protocol version 2 (MS‐CHAP v2)

6- كيفية كسر WPA

لكسر التعمية WPA يلزم استعمال طريقة مختلفة عن تلك التي استعملناها لكسر التعمية WEP. من أكثر الأدوات شهرة في كسر التعمية WPA الأداة Reaver المتاحة ضمن Kali، وهي أداة تستغل نقاط الضعف ضمن المسيرات اللاسلكية للحصول على معلومات عن المفتاح WPA.

لتسهيل عملية الانتقال من WEP إلى WPA قدِّمت خدمة Wi‐Fi Protected Setup (WPS)، وهي متاحة في جميع التجهيزات التي تحتوي على بطاقات لاسلكية تقريبًا. عمليًّا عند ضغط الزر الخاص بهذه الميزة على التجهيزة اللاسلكية يمكن الدخول إلى الشبكة مدة محددة من الزمن دون الحاجة إلى كتابة كلمة المرور، أي دون المرور بعملية التوثق. المشكلة الأساسية هنا هي الرمز PIN الخاص بالخدمة WPS، وهو مؤلف من ثمانية محارف، يفحص الجهاز المحارف الأربعة الأولى ثم ينتقل إلى فحص المحارف الأربعة الأخرى إن نجح الفحص الأول، وهي الثغرة الأمنية الأساسية في WPS. يمكن لأي مهاجم أن ينفذ عملية brute force على الرمز PIN عن طريق اكتشاف أربعة محارف فقط مرتين، أي 11000 حالة فقط في الحد الأقصى.

فيما يلي الخطوات التي يمكن اتباعها لتحقيق الاختراق السابق: (تحتاج لتنفيذ الاختراق إلى تنصيب Kali)

- ضمن نافذة طرفية أدخل التعليمة: Airmon-ng start wlan0 لوضع الطرفية ضمن نمط المراقبة.

- أدخل التعليمة: Wash –I <monitoring interface> للحصول على كافة نقاط الوصول التي تستعمل WPS.

- من ضمن النتائج، سجِّل BSSID لنقطة الوصول التي ترغب باختراقها.

- أدخل التعليمة: reaver -i <interface-name> -b <BSSID of target> لتحصل على الرمز PIN.

7- أنماط الهجوم على تعمية الشبكات اللاسلكية

الهجوم offline

تكمن الفكرة في هذا الهجوم بالوجود قريبًا من نقطة وصول الشبكة الهدف ومراقبة المصافحة بين طرفية مخولة ونقطة الوصول، وهو ما يمثل آلية التوثق التي تجري بين الطرفية ونقطة الوصول. بهذه الطريقة يحصل المهاجم على الرزم التي تحتوي على المفاتيح حيث يمكن كسر تعمية offline. والسبب الرئيسي في نجاح هذا النمط من الهجوم هو أن عملية المصافحة كاملة تجري برسائل واضحة غير معماة للحصول على الكثير من المعلومات التي تساعد على كسر التعمية.

الهجوم على إلغاء التوثق

يعتمد هذا النمط من الهجوم على إرغام إحدى الطرفيات المخولة بالقيام بعملية إعادة اتصال، وذلك بإرغام الطرفية أولًا على عملية قطع الاتصال بنقطة الوصول، وهو ما يوجب على المستعمِل إعادة الاتصال تلقائيًّا، فيقوم المهاجم بمراقبة المصافحة. من الأدوات الشهيرة التي تقوم بهذه العملية الأداة Wifite المتاحة ضمن Linux.

8- طرق اكتشاف الشبكات اللاسلكية

تُستعمل الأدوات الآتية لاكتشاف الشبكات اللاسلكية:

- OpenSignal (http://opensignal.com)

- Wefi ( www.wefi.com)

- JiWire ( www.jiwire.com)

- Wigle ( www.wigle.net)

- Skyhook ( skyhookwireless.com)

9- اختبار اختراق الشبكات اللاسلكية

إطار العمل

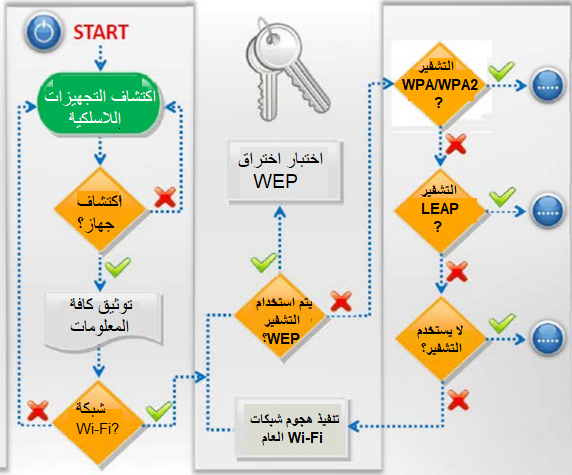

يمكن تلخيص إطار عمل اختبار اختراق الشبكات اللاسلكية بالبنود الآتية:

- اكتشاف الأجهزة اللاسلكية.

- في حال العثور على جهاز لاسلكي يجب توثيق جميع المعلومات التي تم الحصول عليها.

- إذا كان الجهاز المكتشَف يَستعمل شبكة Wi-Fi، فيجب تنفيذ عمليات هجوم Wi-Fi العامة للتحقق من استعمال الشبكة للتعمية WEP.

- إذا كانت الشبكة تَستعمل WEP للتعمية، فيجب تنفيذ اختبار اختراق التعمية WEP، وإلا يجب التحقق من استعمال الشبكة للتعمية WPA/WPA2.

- إذا كانت الشبكة تَستعمل التعمية WPA/WPA2، فيجب تنفيذ اختبار اختراق WPA/WPA2، وإلا يجب التحقق من استعمال الشبكة للتعمية LEAP.

- إذا كانت الشبكة تَستعمل التعمية LEAP، فيجب تنفيذ اختبار اختراق LEAP، وإلا يجب التحقق من استعمال الشبكة لتعميةٍ ما.

- إذا كانت الشبكة لا تَستعمل أيَّ تعمية، فيجب تنفيذُ اختبار اختراق الشبكات WI-FI التي لا تَستعمل تعمية، أو تنفيذُ عمليات هجوم شبكات Wi-Fi العامة.

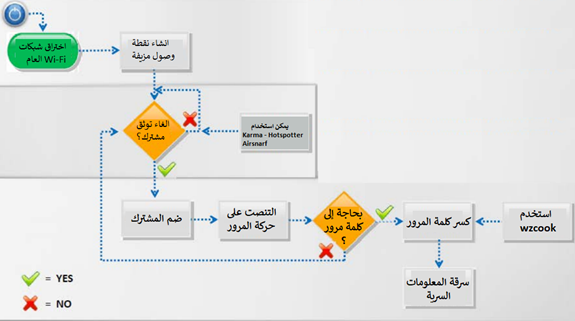

اختبارات الاختراق العامة للشبكات Wi-Fi

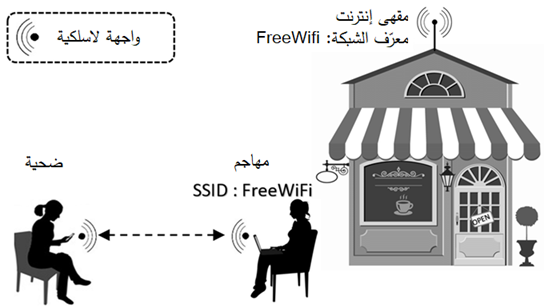

- إنشاء نقطة وصول مزيفة.

- إلغاء التوثق المشترك، وذلك باستعمال إحدى الأدوات المخصصة لهذا الغرض، كالأداة Karma والأداة Hotspotter والأداة Airsnarf، ثم التحقق من إلغاء توثق الضحية.

- إذا أُلغيَ توثق الضحية بنجاح، فيجب أن تتم عملية الارتباط مع الضحية والتنصت على الشبكة. فإذا كانت هذه العمليةُ لا تتطلب كلمةَ مرور أو شهادة، يُلغَى توثق الضحية مرة أخرى.

- وإذا كانت العمليةُ تتطلب كلمةَ مرور، فيجب كسرها باستعمال أداةٍ كالأداة wzcook لسرقة المعلومات السرية، وإلا يُلغى توثق الضحية من جديد.

اختبار اختراق التعمية LEAP

- إلغاء توثق الضحية.

- كسر التعمية LEAP باستعمال أداةٍ كالأداة asleap أو THC-LEAP Cracker.

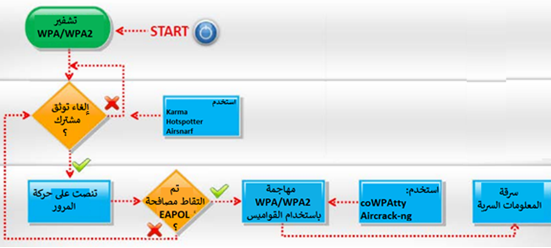

اختبار اختراق كسر التعمية WPA/WPA2

- إلغاء توثق الضحية.

- التنصت واكتشاف حالة المصافحة EAPOL.

- القيام بهجوم PSK dictionary باستعمال أداةٍ كالأداة coWPAtty والأداة Aircrack-ng.

اختراقات الهندسة الاجتماعية واختباراتها

اختراقات الهندسة الاجتماعية واختباراتها حماية أنظمة المعلومات من الهجمات الشبكية

حماية أنظمة المعلومات من الهجمات الشبكية القرصنة الأخلاقية: التعريف، الفوائد، الأهمية، الأنواع

القرصنة الأخلاقية: التعريف، الفوائد، الأهمية، الأنواع التعريف بالاختراق الأخلاقي

التعريف بالاختراق الأخلاقي