بقلم ياسر قلعه جي

ماجستير معلوماتية - المعهد العالي

أصبح استعمال التقنيات العصرية اليوم - كالبرمجيات والحواسيب والشبكات والهواتف الذكية - جزءًا لا يتجزأ من العمل اليومي. ولما كان العنصر البشري هو المحور الأساسي في الشركة، فإن أمن معلوماتها سيبقى رهنًا لسلوك موظفيها.

لكل موظف مهما كانت مسؤولياته مستوًى متفاوتًا ومهمًّا من الصلاحيات، ويحاول المخترقون دومًا استغلال هذه الصلاحيات وانتهاك القيود الأمنية للوصول إلى المعلومات الحساسة في الشركة عن طريق اختراق أنظمة حماية البرمجيات والتجهيزات. وهذا الأمر يتطلب مهارات اختراق وتكلفة عالية، غير أن ثمة وسيلة اختراق سهلة جدًّا وهي اختراق العنصر البشري نفسه، وذلك بخداع موظف الشركة وتوظيفه - من دون أن يشعر - لتنفيذ عملية الاختراق، وهذا ما يقودنا إلى مفهوم الهندسة الاجتماعية.

يتناول هذا المقال مفهوم الاختراق باستعمال الهندسة الاجتماعية وأنواعه وطرائق الوقاية منه، ويتطرق أيضًا إلى مفهوم اختبار الاختراق بالهندسة الاجتماعية، وذلك لكشف الثغرات البشرية في الشركة ومحاولة إصلاحها.

تعريف الهندسة الاجتماعية

الهندسة الاجتماعية منهجيةٌ تتيح للمهاجم تجاوزَ الضوابط التقنية عن طريق مهاجمة العنصر البشري في المؤسسة، وذلك باستعمال مجموعة من الحيل النفسية لخداع الضحايا وإفشاء معلومات سرية وشخصية.

تـُستعمل الهندسة الاجتماعية غالبًا دون الاعتماد على التقنيات، بل على أساليب الخداع للحصول على المعلومات. وتحصل الهندسة الاجتماعية غالبًا عن طريق البريد الإلكتروني أو انتحال شخصية ذات سلطة. فمثلًا، قد يتصل المهندس الاجتماعي بأحد الموظفين ويتظاهر بأنه من قسم تقانات المعلومات في الشركة، في محاولة لخداع الموظف لإفشاء كلمة المرور الخاصة به.

هذا النوع من الهجمات خطر، وقد يتسبب بأضرار جسيمة (خسارة مالية، سرقة خطط الشركة التقنية، سرقة معلومات شخصية، .. إلخ).

مراحل هجوم الهندسة الاجتماعية

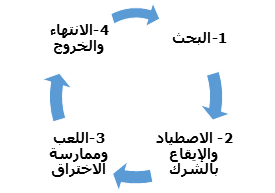

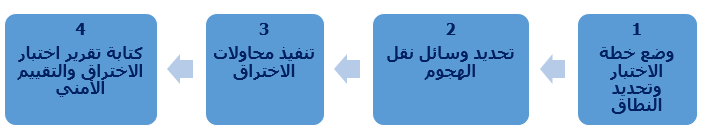

يمر هجوم الهندسة الاجتماعية بأربع مراحل كما في الشكل 1

الشكل 1: مراحل هجوم الهندسة الاجتماعية

1. مرحلة البحث: يجري فيها التمهيد لتنفيذ الهجمة:

- تحديد الضحية: تُجمع أكبر كميةٍ ممكنة من المعلومات عن الضحية من مصادر مختلفة (البحث في نفايات الشركة، موقع الوب الخاص بالضحية، مواقع التواصل الاجتماعي، بحث عن المنتجات والتقارير وغيرها).

- اختيار وسيلة الهجوم.

2. مرحلة الإيقاع بالشرك: يتصف المهاجم بالذكاء الاجتماعي وقوة الشخصية والقدرة على المناورة والإقناع

- البدء بالخطوة الأولى بالتواصل لخداع الضحية وإيجاد موطئ قدم.

- مشاركة الضحية.

- اختلاق قصة.

- السيطرة على أحداث التفاعل مع الضحية.

3. مرحلة اللعب: الحصول على المعلومات

- توسيع موطئ القدم.

- تنفيذ الهجوم.

- تعطيل الأعمال وسحب البيانات.

4. الانتهاء والخروج: يوقف المهاجم الاتصال ويخرج من مكان الهجوم خروجًا لا ترتاب فيه الضحية؛ وذلك بإزالة آثار البرامج الضارة المستعملة وإعادة المشهد إلى بدايته.

أنواع وتقنيات هجمات الهندسة الاجتماعية

يمكن تقسيم التقنيات المستعملة لتنفيذ هجمات هندسة اجتماعية إلى قسمين:

أ- هجمات الهندسة الاجتماعية القائمة على العنصر البشري

هنا يتم التفاعل مع الضحية مباشرة، وفيما يلي بعض أنواع تقنيات الاختراق:

- انتحال الهوية: في هذا النوع من الهجوم، يتظاهر المهندس الاجتماعي (المهاجم) بأنه موظف في الشركة، فيرتدي بدلة ويحمل بطاقة هوية مزوَّرة للشركة. وبمجرد دخوله المبنى يمكنه الحصول على معلومات مهمة.

- التنصت: هو الاستماع غير المصرح به للتواصل بين شخصين أو قراءة الرسائل الخاصة. يمكن تنفيذه باستعمال قنوات الاتصال مثل خطوط الهاتف والبريد الإلكتروني.

- الهندسة الاجتماعية العكسية: يختلق المهاجم شخصية ذات سلطة، مدير تنفيذي مثلًا، ويطلب المعلومات التي يريدها. تحدث الهجمات الهندسية العكسية عادة في مجالات التسويق والدعم الفني. وهذه الهجمات صعبة التنفيذ لأنها تحتاج إلى تحضير مسبق وجمع معلومات كثيرة.

- البحث في القمامة: الغرض من البحث في سلال المهملات هو الحصول على معلومات مكتوبة على قطع من الورق أو مطبوعات الحاسوب. غالبًا ما يجد المتسلل كلمات مرور أو أسماء ملفات أو أجزاء أخرى من التقارير الفنية والمالية والمعلومات السرية في القمامة.

- التظاهر بأنه مستعمل شرعي: يتقمص المهاجم هوية مستعمل شرعي ويحاول الحصول على المعلومات، كأن يتصل بمكتب المساعدة ويقول: "مرحبًا، أنا سامر من قسم التصميم ولا أتذكر كلمة مرور حسابي، فهل يمكنكم مساعدتي؟"

يمكن تنفيذ هذا النوع من الاختراق بالهاتف (vishing التصيد الاحتيالي الصوتي) أو برسائل نصية.

- الضغط والحل: يقوم المهاجم بممارسة الضغط على الضحية وخلق حالة عاطفية سلبية كالترهيب أو الغضب أو السخط والصدم، ثم يقدّم المهاجم حلًّا للضحية من شأنه أن يخفف أو يزيل وطأة هذا الضغط. بالطبع يساعد هذا الحل المهاجم على تحقيق هدفه. يوضح المثالان التاليان كيف يمكن استعمال هذه التقنية:

المثال 1: استعمال الترهيب

الهدف: الوصول إلى حساب البريد الإلكتروني الخاص بالرؤساء التنفيذيين.

الضغط: يتلقى موظف قسم تقانات المعلومات مكالمة من أحد الرؤساء التنفيذيين (المهاجم) ويقول: “اسمع يا سيد سامر، أنا أجلس حاليًا مع مجموعة من زبائننا وأحاول إطلاعهم على أحدث المنتجات. لقد كتبت كلمة المرور الخاصة ببريدي عشرات المرات ولم أستطع الدخول. آمل الحل بسرعة ومن بُعد فأنا بعيد جدًّا عن مقر الشركة، وقد أضطر لإحضارك هنا لحل المشكلة، أو يمكنك إعادة تعيين كلمة المرور، أريد الرد بسرعة".

الحل: طبعًا وآخر شيء يريد الموظف فعله بسبب الضغط والسرعة هو البدء في اتباع إجراءات التحقق من الصحة، وطرح أسئلة من شأنها أن تزعج الرئيس التنفيذي. في هذه الحالة، يقوم الموظف بإعادة تعيين كلمة المرور.

المثال 2: الصدم / الغضب / السخط

الهدف: خداع الموظف وتوجيهه لتصفّح أحد مواقع الوِبْ الضارة.

الضغط: يقوم المهاجم بالاتصال بموظف الاستقبال ويدَّعي أنه يعمل في قسم تقانات المعلومات ويقول: "مرحبًا سيد سامر، لقد اكتشفنا أن الجهاز الذي تعمل عليه قد استُعمل لتصفح مواقع وبْ غير لائقة؟ (صدمة للموظف سامر) كيف تجرؤ على فعل ذلك؟".

الحل: يمكن لقسم تقانات المعلومات الرد بـ "حسنًا. . . حسنًا، هناك ضوابط تصفية يجب أن تمنع أي مواقع من هذا القبيل، ربما تم اختراق جهازك بطريقة ما؟ هل يمكنك تصفح بعض مواقع الشركات لي حتى أتمكن من تحليل ومعرفة ما يحدث؟ "

ب- هجمات الهندسة الاجتماعية القائمة على الحاسوب

وهي الهجمات التي تنفَّذ بمساعدة برامج الحاسوب للحصول على المعلومات. نذكر فيما يلي بعض أنواع الهجمات:

النوافذ المنبثقة: تخدع النوافذ المنبثقة المستعملين للنقر فوق ارتباط تشعبي يعيد توجيههم لزيارة صفحة الوبْ الخاصة بالمهاجم، ويطلب منهم معلوماتهم الشخصية أو تنزيل برنامج لها مرفقات فيروسات تعمل في الخلفية.

الهجوم من الداخل: ينفَّذ هذا الهجوم من داخل الشبكة المستهدفة، ومعظمها ينفِّذها موظفون ساخطون غير راضين عن مناصبهم أو بسبب ضغينة على موظف آخر أو على الإدارة، وهي هجمات خطرة لأن لدى المهاجم معلومات كثيرة عن الضحية.

التصيد الاحتيالي: غالبًا ما يقوم مرسلو البريد العشوائي بإرسال كمية كبيرة من الرسائل إلى حسابات البريد الإلكتروني، على سبيل المثال:

- رسائل يدعي فيها المهاجمون أنهم من قسم شركة معينة ويبلغون الضحية أنه ربح جائزة، ويطلبون منه النقر على ارتباط في البريد الإلكتروني لتقديم تفاصيل بطاقة الائتمان الخاصة به أو إدخال معلومات شخصية.

- رسائل تزعم أنها من بنك يريد من زبائنه تأكيد معلومات الأمان الخاصة بهم، ومن ثم توجيههم إلى موقع مزيف يتم فيه تسجيل بيانات اعتماد تسجيل دخولهم.

التصيد الاحتيالي الموجَّه: يستهدف "التصيّد الاحتيالي الموجه" شخصًا واحدًا داخل الشركة ويرسل بريدًا إلكترونيًا يزعم أنه يأتي من مسؤول تنفيذي رفيع المستوى في الشركة يطلب معلومات سرية.

قد يرسل "صديق" مقطع فيديو "لا تفوّت مشاهدته"، يرتبط ببرنامج ضار أو بفيروس حصان طروادة يسجل ضغطات لوحة المفاتيح.

هجوم الهندسة الاجتماعية برسالة نصية مزيفة: يرسل المهاجم رسالة نصية قصيرة إلى الهدف مدَّعيًا أنه من إدارة الأمن في البنك الذي يتعامل معه، ويدّعي أيضًا أنه من الضروري أن يتصل الهدف برقم محدد. وعند اتصال الضحية بهذا الرقم يحصُل المهاجم على المعلومات المطلوبة.

قرص التخزين المصيدة: من الممكن مثلًا وضع قرص تخزين محمول يحوي أدوات وبرمجيات خبيثة (صور، برمجيات، أفلام فيديو، روابط لمواقع يديرها المهاجم) على الأرض أمام منزل الضحية أو أمام مكتبه أو سيارته، وعندما يجدها الضحية سيفتحها بدافع الفضول، وقد يشغِّل بعض محتوياتها وهنا تقع الكارثة.

أداة الهندسة الاجتماعية SET (Social Engineering Toolkit)

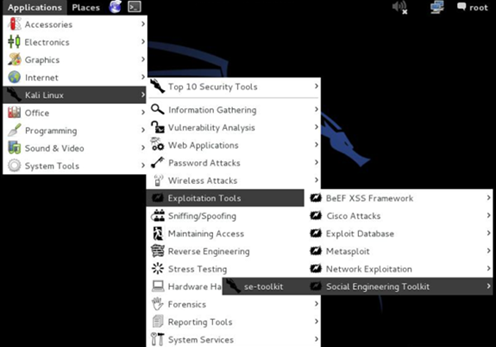

شرحنا سابقًا الهندسة الاجتماعية المستندة إلى الحاسوب، ولتنفيذ مثل هذه الهجمات يمكننا استعمال العديد من البرمجيات المختصة، نذكر منها:

- Kali Linux، وهو توليفة Linux مشتقة من Debian مصممة للتحليل الجنائي الرقمي واختبار الاختراق، إذ يحتوي على المئات من أدوات اختبار الاختراق.

- SET، وهي أداة تنفيذ هجمات بالهندسة الاجتماعية، وتُستعمل أداةَ اختبارِ اختراق هندسة اجتماعية لفحص حالة الحماية للمنظمات أو الشركات. لتشغيل هذه الأداة يمكنك كتابة الأوامر التالية على موجِّه أوامر LINUX

usr/share/set# ./set/

root@Kali:/usr/share/set/# python set

أو من القائمة المبينة في الشكل 2:

الشكل 2: تشغيل الأداة SET

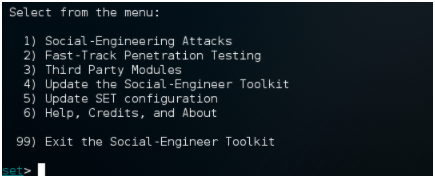

ثم تظهر قائمة الخيارات التالية:

نختار البند الأول فتظهر القائمة التالية:

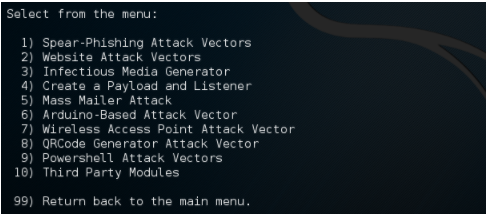

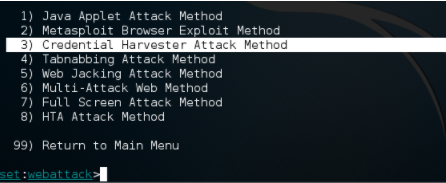

نلاحظ وجود العديد من خيارات أنواع الهجمات. فمثلًا، عند اختيار النوع الثاني Website Attack Vectors تظهر القائمة التالية:

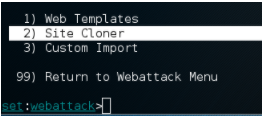

نختار البند الثالث فتظهر القائمة التالية:

نجد في هذه القائمة الخيار Site Cloner، الذي يمكِّننا من إجراء نسخة مزورة عن موقع الوب المراد توجيه الضحية إليه. نستضيف الموقع المزوَّر، ثم نبحث عن وسيلة من وسائل الإقناع والتصيد السابقة للإيقاع بالضحية وجعله يتصل بالموقع المزور (مثلًا موقع الفيس، أو البنك الخاص به). فإذا نجحت الخطة نحصُل على اسم المستعمل وكلمات المرور وأرقام بطاقاته.

اختبار الاختراق بالهندسة الاجتماعية

يعرَّف بأنه تقييم الموقف الأمني لشركةٍ ما تجاه هجمات الهندسة الاجتماعية؛ أي تقييم الوعي الأمني عن طريق إيقاع الشركة ضحيةً للتصيد الاحتيالي باستعمال الروابط الضارة المزيّفة في رسائل البريد الإلكتروني والمرفقات المشبوهة وغيرها. يتولَّى تنفيذَ هذ الاختبار فريقٌ من داخل الشركة أو من شركة متخصصة في هذا المجال (قرصنة أخلاقية).

يمر اختبار الاختراق بخطوات محددة كما يلي:

- وضع خطة الاختبار وتحديد نطاق الاختبار

تبدأ هذه الخطوة بعقد اجتماع بين إدارة الشركة وفريق الاختبار، يراعى فيه تقليل عدد المشاركين إلى أدنى حد ممكن.

وفيما يتعلق بتحديد نطاق الاختبار، يجري الاتفاق على الأساليب والهجمات التي ستستعمل سواء ضمن الموقع كانتحال الشخصية أو من بعد. وينتج عن هذا الاجتماع كتابة عقد واضح بين الطرفين تحدَّد فيه النقاط التي يجب اختبارها والأشخاص الذين يتولون هذا الاختبار. يمثل هذا العقد مفتاح اختبار الاختراق والإذن لإجراء الاختبارات وحماية فريق الاختبار من المساءلة القانونية.

- تحديد وسائل نقل الهجوم

تشمل هذه الخطوة تحديد الطرائق التي ستُستعمل أثناء الاختبار؛ مثلًا:

- انتحال الشخصية واختبار حراس الأمن؛ كتسليم طرود وهمية من شركة أمازون لموظف قسم تقانات المعلومات.

- استعمال التصيد الاحتيالي واختبار موظفي المحاسبة عن طريق إرسال بريد إلكتروني للمحاسب ينتحل صفة المكتب التنفيذي لطلب تقرير ميزانية أو مصاريف الشهر للمراجعة.

- استعمال التصيد الاحتيالي الهاتفي.

تمنح هذه الخطوة إدارة المؤسسة فهمًا واضحًا للخطوات المتخذة لاختبار الشركة، ويمكن توثيق وتصنيف كل اختبار بناءً على مدى استجابة الضحايا وتقييم النتيجة النهائية لكل اختبار.

- تنفيذ محاولات الاختراق وجمع الأدلة

يبدأ المُختَبِر في هذه الخطوة بالاختراق وفق وسائل نقل الهجوم المتفق عليها في الخطوة الثانية، ويجب توثيق العملية لسرد ذلك في التقرير لاحقًا والتركيز على نوع الدليل الذي تم جمعه، كما في بعض الأمثلة التالية:

- تسجيل المكالمات الهاتفية، فهي الطريقة الوحيدة لتوثيق دليل وقوع هذا الهجوم.

- أدلة رسائل البريد الإلكتروني من هجمات التصيد الاحتيالي وتوضيح إلى أي مدى سمح الضحية للهجوم بالانتقال عبره قبل اكتشافه.

- مسح ضوئي للمستندات التي عُثر عليها في القمامة وتصوير مكان العثور عليها إن أمكن.

يُرفق مع كل دليل تم جمعه توقيت البدء والانتهاء لكل اختبار، واسم الشخص الذي يجري الاختبار، واسم الموظف (الموظفين) الذي هو في قيد الاختبار (الضحايا).

- كتابة التقرير

بعد إنجاز المراحل السابقة يُكتب تقرير يُوجَّه إلى إدارة الشركة، يتضمن مناقشة البنود التي اتفق عليها في الخطوة الأولى مع التأكيد على معالجة مخاوف الإدارة. يذكر في التقرير:

- ملخص التنفيذ.

- نقاط الضعف المكتشفة.

- التأثير المحتمل للثغرات المكتشفة.

- تقديم توصيات وخيارات العلاج لكل ثغرة مكتشفة.

- إزالة الثغرات الأمنية.

بعد كتابة وعرض التقرير توضع أفكار وتصورات ختامية للحماية المستقبلية وتخصيص مهلة زمنية لترميم الثغرات الأمنية قبل البدء بإجراء اختبار آخر.

بعض النصائح للحماية من هجمات الهندسة الاجتماعية

من الصعب اكتشاف هجمات الهندسة الاجتماعية، فهي مصممة للتلاعب بالخصائص البشرية. نعرض فيما يلي بعض النصائح لتجنب هذا النوع من الهجمات:

- لا تفتح مرفقات البريد الوارد من مصادر مجهولة.

- استعمل مصادقة متعددة التحقق.

- احذر من العروض المغرية.

- تحقق من المصدر: لا تثق بالاتصالات، وخذ وقتك بالتقصي عنها في حال الشك. أما في حال تتبع الروابط أو المواقع الانتحالية فيكفي أن تمرر الفأرة فوق الرابط ليعطيك الرابط الفعلي في شريط معلومات المستعرض.

- اطلب الهوية ولا تسمح بالدخول إلى الشركة لأي شخص دون هوية أو إذن.

- ناقش واقعية الطرح، فمثلًا هل يعقل أن يطلب أمير بلد ما أن تساعده بمبلغ بسيط من المال، ويدعي أنه سيرد لك الجميل بآلاف الدولارات بمجرد استرداد سلطته المسلوبة (المزعومة).

- لا تستعمل نفس كلمة المرور لحسابات مختلفة.

- لا تترك مكتبك بدون تشغيل شاشة توقف محمية بكلمة مرور.

- حافظ على تحديث برنامج مكافحة البرامج الضارة.

- أمِّن البيانات دوريًّا.

- ضع سياسة أمن معلومات للشركة وألزم الموظفين التقيد بها.

- ابقَ على اطلاع حول المخاطر والأساليب الجديدة في اختراقات الهندسة الاجتماعية.

- التدريب والتأهيل: إقامة دورات التدريب والتأهيل حول المخاطر والوقاية من الهندسة الاجتماعية.

الخاتمة

نستنتج مما سبق أن هجمات الهندسة الاجتماعية خطرة جدًّا، ولها عواقب وخيمة ومدمرة على الأفراد والمؤسسات. لذلك على الشركات الجادة إجراء اختبارات اختراق الهندسة الاجتماعية لتقييم الوضع الأمني واكتشاف الحلقات الضعيفة. يمكن أن يُجري هذه الاختبارات فريقٌ داخلي أو شركةٌ خارجية متخصصة في اختبار الاختراق.

يوفر فريق الاختبار الداخلي المال، ولكنه قد يقدم رأيًا متحيزًا، أما الشركات الخارجية فتقدِّم رأيًا غير متحيز ولكنها أكثر تكلفة.

في جميع الأحوال، يجب على الجهة المنفذة للاختراق أن تكون ذات سمعة وحرفية عالية ويحمل أعضاؤها شهادات تخصصية كشهادة )Certified Ethical Hacker( CEH.

المراجع

Kali Linux Social Engineering, Rahul Singh Patel

www.tutoriapoint.com : Kali Linux - Social Engineering

Social Engineering Penetration Testing Executing Social Engineering Pen Tests, Assessments and Defense, Gavin Watson, Andrew Mason, Richard Ackroyd

طرق تجنب هجمات الهندسة الاجتماعية : /https://www.kaspersky.com

https://en.wikipedia.org/wiki/Social_engineering_(security)

حماية أنظمة المعلومات من الهجمات الشبكية

حماية أنظمة المعلومات من الهجمات الشبكية القرصنة الأخلاقية: التعريف، الفوائد، الأهمية، الأنواع

القرصنة الأخلاقية: التعريف، الفوائد، الأهمية، الأنواع اختراق الشبكات اللاسلكية

اختراق الشبكات اللاسلكية التعريف بالاختراق الأخلاقي

التعريف بالاختراق الأخلاقي