بقلم بشار خليل

محاضر في الجامعة الافتراضية السورية

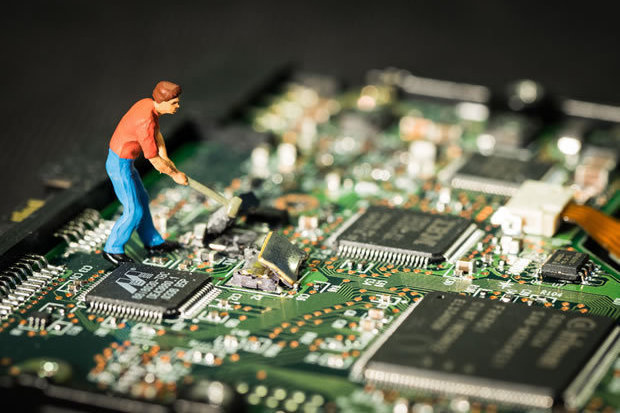

قد يبدو مصطلح الباب الخلفي "backdoor" غريبًا أوَّل وهلة، ولكنه بالتأكيد شديدُ الخَطَرِ إن وُجد في نظام تشغيل حاسوبٍ أو في شبكة مثلًا. والسؤال الذي يرد هنا هو: ما مدى خَطَرِ الباب الخلفي؟ وما هي آثاره إن أصيبت به شبكة حاسوبية ما؟

في هذه المقالة، سنلقي نظرة على ماهية الباب الخلفي، وكيف يَستعمل القراصنةُ الأبوابَ الخلفية للوصول إلى نظم الحواسيب حول العالم.

ما هو الباب الخلفي؟

يشير الباب الخلفي في عالم الأمن السيبراني إلى أي طريقةٍ يتمكن بها الأشخاص - المصرح لهم وغير المصرح لهم - من الالتفاف على تدابير الأمان العادية والحصول على صلاحيات نفاذٍ عاليةِ المستوى لنظام تشغيل حاسوب أو لشبكة أو لتطبيق برمجي. فبمجرد دخول القراصنة إلى نظم التشغيل يمكنهم استعمال الباب الخلفي لسرقة المعطيات الشخصية والمالية، وتثبيت برامج ضارة.

فالباب الخلفي وسيلةٌ يستعملها القراصنة لتجاوز طرائق التعمية العادية لنظام التشغيل في الحاسوب، فيتمكنون لاحقًا من الدخول إلى هذا النظام وجمعِ المعطيات المختلفة منه؛ ككلمات المرور والمعلومات المهمة الأخرى. على أن البابَ الخلفي يُصمَّم في بعض الأحيان لأغراض جيدة وإيجابية؛ فمثلًا، قد يتعرض مدير النظام لموقفٍ ما يَفقد فيه القدرةَ على النفاذ إلى نظامه، ففي هذه الحالة يوفر له البابُ الخلفي نفاذًا آمنًا لهذا النظام.

في أغلب الحالات، ليس لدى ضحايا الباب الخلفي أيُّ علمٍ عن وجود هذا الباب في حواسيبهم، ولذلك فهم لا يعرفون أن معطياتهم قد سُرقت فعلًا أو أنها ستُسرَق من جهات خارجية، وأن هذه المعطيات ستباع لاحقًا.

والواقع أن الأبواب الخلفية لا تُستغلُّ سلبيًّا من الأشرار فحسب، بل إنَّ مطوِّري البرمجيات يثبِّتون الأبوابَ الخلفية للنفاذ إلى برمجياتهم، وكذلك فإن صانعي التجهيزات يثبِّتون هذه الأبوابَ للنفاذ إلى تجهيزاتهم إذا واجهوا ما يمنعهم من النفاذ إلى نظمهم. فالأبواب الخلفية غير القانونية مفيدةٌ لمساعدة الأشخاص والشركات الذين توقفت أجهزتهم توقُّفًا نهائيًّا ولا سبيل إلى تشغيلها، أو لاكتشاف مشكلات البرمجيات وحلها.

والأبواب الخلفية سريةٌ خلافًا للتهديدات الإلكترونية الأخرى، وهي مخصَّصة لمجموعة مختارة من الأشخاص كي يَنفذوا بسهولة إلى النظام أو التطبيق، وتمثِّل تهديدًا لن يختفي في المستقبل القريب.

ووفقًا لتقريرٍ أعدته مختبرات Malwarebytes عن حالة البرمجيات الخبيثة أو الضارة، احتلت الأبوابُ الخلفيةُ المرتبةَ الرابعة للتهديدات الشائعة التي اكتُشفت في عام 2018، لكلٍّ من المستهلكين والشركات.

كيف تعمل الأبواب الخلفية؟

نعرض، بدايةً، كيف ينتهي الأمر بالأبواب الخلفية على حاسوبك الشخصي!

يمكن أن يحدث هذا بطريقتين: إما أن يتم تثبيت الباب الخلفي في حاسوبك بسبب برامجَ خبيثةٍ أو ضارة، وإما بقرار متعمَّد أثناء تصنيع التجهيزات أو البرمجيات.

تصنَّف الأبواب الخلفية عادةً في زمرةِ البرمجيات الخبيثة من نوع حصان طروادة. وغني عن التعريف أن حصان طروادة ترميزٌ برمجيٌّ ضارٌّ يأتي غالبًا مع برنامج محبَّب لدى الناس؛ كبرنامج رسم أو برنامج قراءة الأغاني من الأقراص المتراصة CDs. فالذي يَظهر للناس هو برنامجٌ لطيف، أما الهدف الحقيقي فهو إيصالُ برنامجٍ ضار إلى حاسوبك، أو سرقة معطياته، أو فتح باب خلفي في نظامك. وكما هي الحال في قصة حصان طروادة في الأدب اليوناني القديم، فإن أحصنة طروادة الحاسوبية تحتوي دائمًا على مفاجآت سيئة.

تُعتبر أحصنة طروادة إحدى أهم أدوات القراصنة، وهي متعددة الاستعمالات. وتصل إلى حواسيبنا بعدة طرائق: إما مع مرفقات البريد الإلكتروني، وإما في أثناء تحميل ملفٍّ من الإنترنت، وهي تنقل معها العديد من البرامج الضارة التي تعتبر تهديدًا حقيقيًّا.

ما الذي يمكن أن يفعله القراصنة بالباب الخلفي؟

يَستعمل القراصنةُ البابَ الخلفي لتثبيت جميع أنواع البرامج الخبيثة والضارة على الحاسوب؛ ومنها:

- برامج التجسس: وهي من البرامج الضارة التي ما إن تصل إلى حاسوبك حتى تبدأ بجمع المعلومات عنك: المواقع التي تزورها على الإنترنت، والملفات التي تنزِّلها أو تفتحها، وأسماء الأشخاص وكلمات مرورهم، وغير ذلك من المعلومات المهمة. وهناك برنامج بدائي من برامج التجسس يسمَّى مسجل حركة المفاتيح؛ الذي يتعقب كلَّ ضغطة على لوحة مفاتيح حاسوبك وكلَّ نقرة تقوم بها. تلجأ الشركات أحيانًا إلى مسجل لوحة المفاتيح باعتباره وسيلةً شرعية وقانونية لمراقبة الموظفين في العمل.

- برامج الفدية: وهي من البرامج الخبيثة والضارة المصمَّمة لتعمية ملفاتك وإقفال حاسوبك الشخصي، وعليك أن تدفع للمهاجم بإحدى العملات المعمَّاة كالبيتكوين مثلًا كي تَستعيد ملفاتك ووثائقك وصورك الثمينة.

- استعمال حاسوبك في هجمات حجب الخدمة: إذا استطاع المهاجم الحصول على حساب ذي صلاحياتٍ عالية على حاسوبك باستعمال الباب الخلفي، فسيتمكن من التحكم في حاسوبك من بُعد، وتجنيده في شبكة من الحواسيب المخترَقة، التي تُعْرف باسم الروبوتات، والتي تستطيع حجب الخدمة عن موقع وب أو عن شبكة، وهذا ما يُعرف باسم هجوم حجب الخدمة الموزَّع DDoS: distributed denial of service attack، الذي يتسبَّب في منع موقع الوب أو الشبكة من الاستجابة للطلبات المشروعة، ومن ثَم إخراجه من الخدمة.

- برامج سرقة التعمية Cryptojacking: وهي برامج للاستعمال الضار لقوة المعالجة في حاسوبك وحواسيب الآخرين من أجل إتمام عمليات التحقق من صحة معاملات العملات الرقمية المعمَّاة كالبيتكوين مثلًا، حيث يتطلب هذا العمل قدرًا هائلًا من قوة الحوسبة. فبدلًا من شراء الأجهزة الباهظة الثمن المطلوبة للتعمية، اكتشف القراصنة أنه يمكنهم ببساطة تجنيد الحواسيب التي تم اختراقها في شبكة الروبوتات التي تعمل مثل مزارع التعمية الباهظة الثمن دون موافقة الضحية الذي لا يعلم - غالبًا - بأن حاسوبه يستعمله الآخرون.

كيف يستغل القراصنة الأبواب الخلفية؟

يَستغل القراصنةُ البابَ الخلفي أحيانًا لإلحاق الضرر بحاسوب ما أو بكامل الشبكة، ولكن في معظم الحالات، يُستعمَل البابُ الخلفي في نَسْخِ الملفات والتجسُّس على الأفراد والشركات والمنظمات والحكومات، ومع ذلك ليس من السهل تحديد واكتشاف الباب الخلفي الرقمي في التجهيزات الإلكترونية.

يبحث القراصنة المتجسِّسون عن المعلومات المهمة والحساسة دون ترك أي أثر، ويعتبر هذا الخيار أفضل بكثير من عملية نسخ الملفات بكاملها والتي عادة ما تتسبَّب في ترك أثر، إلا إذا كان القراصنة محترفين.

إذا كانت غايةُ الهجوم إلحاقَ الضرر بالهدف الضحية فالأفضل أن يلجأ المهاجم إلى إرسال برامجَ ضارةٍ إلى النظام المستهدف، وهذا يتطلب سرعةً في التنفيذ؛ لأن اكتشاف التسلل قد لا يستغرق وقتًا طويلًا خاصةً إذا كان النظام محميًّا حمايةً جيدة.

وهناك العديد من المزايا الخاصة للأبواب الخلفية مقارنةً ببرمجيات التجهيزات الأخرى، فمثلًا لكي تَحذف هذه الأبواب من تلك التجهيزات، عليك إعادة تحميل نسخة نظيفة من برنامج التشغيل بحيث لا تحتوي على باب خلفي، أما إذا كنت تنوي إعادة ضبط المصنع لتلك التجهيزات، فسوف يعود الباب الخلفي إلى نظامك إذا كان هذا الباب الخلفي مطورًا من المصنِّع.

كيف تظهر الأبواب الخلفية على الحاسوب؟

ثمة ثلاث طرائق أساسية لظهور باب خلفي على الحاسوب. وغالبًا ما يُنشِئُه المطورون أو القراصنة أو يكتشفه القراصنة.

1-الباب الخلفي الذي يُنشِئُه المطورون

إن أحد أخطر الأبواب الخلفية على الحاسوب أو على الشبكة البابُ الخلفيُّ الذي يثبِّته المطوِّر نفسه. ففي بعض الحالات، يثبِّتُ مطورو التطبيقات أبوابًا خلفية في منتجاتهم لاستعمالها وقت الحاجة. وهم إنما يفعلون ذلك من أجل الحصول على إمكانِ نفاذٍ نظامي إلى التجهيزات، وذلك بقصد التجسس، أو مراقبة بَيْعِ منتجاتهم من منافسين آخرين.

2-الباب الخلفي الذي يُنشِئُه القراصنة

في بعض الحالات، لا يتمكن القراصنة من العثور على باب خلفي في النظام لاستغلاله، فيلجؤون إلى إنشاء باب خلفي خاص بهم وزرعه في ذلك النظام. ولإنجاز ذلك، يضطرون إلى إنشاء نفق أو قناة اتصال تصل نظامَ تشغليهم بنظام تشغيل جهاز الضحية.

فإذا لم تكن لدى هؤلاء القراصنة طريقة مباشرة للنفاذ إلى جهاز الضحية، لجؤوا إلى الخداع بتثبيت أداة متخصصة تتيح لهم النفاذ إلى الحاسوب من موقع بعيد، وبذلك يتمكنون من النفاذ إلى المعطيات المهمة بسهولة.

3-الباب الخلفي الذي يكتشفه القراصنة

في بعض الحالات، لا يحتاج القراصنة إلى إنشاء أبواب خلفية خاصة بهم بسبب تصرُّفات بعض المطورين السيئة، فقد يكون للنظام أبوابٌ خلفية غير معروفة للمسؤولين عنه، يستغلُّها القراصنة.

عندما تستعرض تاريخ الأبواب الخلفية تجد أنها تظهر عادةً في برمجيات النفاذ من بُعد أكثر من أية برمجيات أخرى، وذلك لأن هذه الأدوات مصمَّمة لمنح الأشخاص إمكان النفاذ إلى النظم الحاسوبية من مكان بعيد.

كيفية حماية الحواسيب من الأبواب الخلفية

ليس من السهل حماية الحاسوب من الأبواب الخلفية المدمجة، لأنه من الصعب معرفتها، ولكن عندما يتعلق الأمر بأنواع أخرى من الأبواب الخلفية، فهناك عدة طرائق للحماية:

- راقب نشاط الشبكة على حاسوبك الشخصي: إن مراقبة أمان الشبكة على حاسوبك الشخصي الذي يعمل بنظام ويندوز 10 هو من أفضل الطرائق لحماية نظامك من الأبواب الخلفية المحتملة. وكذلك تستطيع الاستفادة من جدار حماية نظام ويندوز ومن برامج مراقبة الشبكة الأخرى.

- غيِّر كلمة المرور الخاصة بك في كلِّ 90 يومًا: فقد تكون كلمة المرور هي البوابة لجميع المعلومات الحساسة الموجودة على حاسوبك الخاص بطريقة أو بأخرى. إذا كانت كلمة المرور التي وضعتَها ضعيفة، فقد أنشأت على الفور بابًا خلفيًّا من دون أن تعلم. وينطبق الأمر نفسه إذا كانت كلمة المرور قديمة جدًّا؛ عدة سنوات مثلًا.

- كن حذرًا عند تنزيل التطبيقات المجانية: ربما يكون متجر مايكروسوفت هو المكان الأكثر أمانًا لتنزيل التطبيقات لأولئك الذين يستعملون ويندوز 10. ولما كان هذا المتجر يفتقر إلى معظم البرامج المجانية التي يحتاج إليها الناس عادةً، فقد تجد نفسَك مضطرًّا إلى تنزيل التطبيقات من مواقع الوب المختلفة، وهذا هو مكمن الخطر. لذلك افحصْ أيّ برنامج قبل تثبيته باستعمال إحدى أدوات مكافحة الفيروسات والبرامج الضارة.

- استعملْ دائمًا وسيلةً أو تطبيقًا للحماية الأمنية: يجب أن يحتوي الحاسوب الذي يعمل بنظام التشغيل ويندوز 10 على برنامج مضاد للفيروسات. ومن حسن الحظ أن Microsoft Defender يعمل في جميع الحواسيب، إضافة إلى العديد من الخيارات الأخرى المتاحة لاختيار المناسب منها.

تاريخ الأبواب الخلفية؟

ثمة أمثلةٌ كثيرةٌ عن الأبواب الخلفية؛ سواء أكانت حقيقيةً أم تخيلية، بعضها ذاع صيته فعلًا مع أنه ورد في قصة خيال علمي أو في فيلم سينمائي.

دخلت الأبواب الخلفية في فيلم الخيال العلمي "ألعاب الحرب" عام 1983، حيث استُعمل باب خلفي مدمج للنفاذ إلى حاسوب عسكري عملاق مصمم لتشغيل محاكاة للحرب النووية.

وفي عام 1993 طوَّرت وكالة الأمن القومي شريحةَ تعميةٍ ذاتَ باب خلفي مدمج لاستعمالها في الحواسيب والهواتف. وكان من المفترض أن تحافظ هذه الشريحة على أمان الاتصالات الحساسة مع السماح للوكالات الحكومية بالنفاذ القانوني وفك تعمية الصوت ونقل المعطيات والاستماع إليها عند الضرورة.

وفي عام 2005، دخلت شركة سوني في مجال الأبواب الخلفية عندما شحنت الملايين من الأقراص المتراصة ذات المحتوى الموسيقي بما يسمى الجذر الخفي rootkit (وهو إحدى الأدوات القوية في إخفاء البرامج الخبيثة عن أنظار برامج الحماية المعروفة) لحماية عمليات النسْخ. يثبَّت هذا البابُ تلقائيًّا بمجرد إدخال القرص المتراص في سواقة الحاسوب. وكان هذا الباب الخلفي مصمَّمًا لمراقبة الذوق الموسيقي للزبون، ومنعِهِ من نسخ الأقراص المتراصة الخاصة بشركة سوني، ولكنه يترك ثغرة أمنية كبيرة في الحاسوب تمكِّن القراصنة الآخرين من الاستفادة منها. وقد دفعت شركة سوني الملايين من الدولارات لتسوية الدعاوى القضائية المتعلقة بهذه القضية، واسترجعت الملايين من الأقراص المتراصة المتبقية في السوق.

وفي عام 2014، عُثِر على العديد من الموجِّهات routers من ماركة Netgear وLinksys مزودة بأبواب خلفية مدمجة. وقد نفت شركة SerComm (وهي الشركة المصنعة التي قامت بتجميع هذه الموجِّهات) أنها هي التي حقنت هذه الأبواب الخلفية في هذه الأجهزة. وانتهت القضية بإخفاء الباب الخلفي بدلًا من إصلاحه في هذه الموجِّهات. وهذا يدل على أن شركة SerComm هي التي وضعت هذا الباب الخلفي عمدًا. ولم يتضح حتى الآن ما الذي كانت تحاول تحقيقه من وراء ذلك.

وفي عام 2018 اكتشف مطورو برامج نظام التشغيل أندرويد في شركة غوغل بابًا خلفيًّا على أجهزة سامسونغ المحمولة؛ ومنها سلسلة هواتف سامسونج غالاكسي. يتيح هذا الباب الخلفي لشركة سامسونغ (أو أيِّ شخص على علم بوجود هذا الباب الخلفي) النفاذَ من بُعد إلى جميع الملفات المخزنة على هذه الأجهزة. وقد ردَّت سامسونج على اكتشاف هذا الأمر بأنها تعتبر أن هذا الباب الخلفي يشكل "ميزة" وليست له "أية مخاطر أمنية"!

وعلى الرغم من الطلبات المتكررة من مكتب التحقيقات الفيدرالي ووزارة العدل الأمريكية على شركة آبل، فإنها ترفض –كما تدعي- إدراج أبواب خلفية في منتجاتها. وقد تصاعد الضغط في أعقاب هجمات سان برناردينو الإرهابية عام 2015 التي عثر فيها مكتب التحقيقات الفيدرالي على جهاز آيفون يمتلكه أحد المهاجمين. وكان ردُّ فعل آبل مضاعفة إجراءات الخصوصية والسرية في أجهزة آيفون وآيباد بحيث يصبح اختراقها أكثر صعوبة. وقد سحب مكتب التحقيقات الفدرالي طلبه في نهاية المطاف بعد أن تمكَّن من اختراق جهاز آيفون قديم الطراز وضعيف الأمان، وذلك بمساعدة طرف ثالث غير معروف.

وفي عام 2018 ذكرت أسبوعية بلومبرغ للأعمال أن جواسيس صينيين يعملون لمصلحة الدولة الصينية تسللوا إلى شركة تصنيع المخدمات سوبرميكرو Supermicro. وأن هؤلاء الجواسيس قاموا بتركيب شرائح تجسس بأبواب خلفية على مكونات المخدمات المختلفة التي تصنّع للعشرات من شركات التقانة والمنظمات الحكومية الأمريكية؛ وأبرزها أمازون وآبل ووكالة المخابرات المركزية. وبمجرد تثبيت هذه الشرائح في مركز المعطيات فإن رقائق التجسس تتواصل مرة أخرى مع مخدمات القيادة والسيطرة الصينية، وبذلك يتمكَّن العملاء الصينيون من النفاذ غير المحدود إلى المعطيات الموجودة على الشبكة. وقد دحض كلٌّ من أمازون وآبل ومسؤولين حكوميين أمريكيين مختلفين المزاعم الواردة في قصة بلومبرغ. ووصفت شركة سوبرميكرو Supermicro في دفاعها القصةَ بأنها "شبه مستحيلة"، ولم تشر إلى القصة أية مؤسسة إخبارية أخرى، وهذا ما جعل القصة تبدو وكأنها إعداد لفيلم إثارة وتشويق.

فقدَ المستثمر ستيفان توماس الذي يسكن في سان فرانسيسكو كلمةَ المرور الخاصة بمحفظة البيتكوين الخاصة به والتي تبلغ قيمتها نحو 140 مليون دولار أمريكي. وقد كشفت الصحف أنه لم يتبق سوى محاولتين من عشر محاولات على جهاز كلمة المرور للوصول إلى ثروته، فلو كان لدى هذا المستثمر باب خلفي للوصول إلى ثروته لما وقع في هذه المفارقة العجيبة.

توفي جيرالد كوتن الرئيس التنفيذي لأكبر بورصة عملة معمَّاة في كندا QuadrigaCX فجأة وهو في طريقه إلى الهند في عام 2019. وكان يحتفظ وحده بكلمات المرور التي تتيح النفاذ إلى محافِظ الشركة الرقمية الخارجية، فترك البورصة في مأزق كبير، لأنه لا أحد لديه القدرة على النفاذ إلى الأصول الرقمية المقدرة بـ 180 مليون دولار.

https://www.thewindowsclub.com/what-is-a-backdoor-attack

https://www.malwarebytes.com/backdoor