بقلم بلال شريفة

مهندس حواسيب

المقدمة

توصَف الشبكات المعرَّفة برمجيًّا (SDN Software-Defined Networking ) بأنها طريقةُ ربطٍ شبكيٍّ يكون فيها الجزءُ التحكُّميُّ مفصولًا عن العتاد الصُّلب، وتُمنح مسؤولية التحكم فيها إلى تطبيق برمجي يسمَّى (المتحكِّم). ولكن هذا الأمر يحوي - بطبيعة الحال - تفاصيلَ ومعلوماتٍ أكثر من ذلك.

وعلى غرار أغلب مجالات التقدم التِّقْني، سارعت الشبكاتُ المعرَّفة برمجيًّا إلى تطوير مصطلحاتٍ خاصةٍ بها؛ مثل: بروتوكول OpenFlow، والشبكات الافتراضية، وفَرْضَنة وظائف الشبكة (أيْ جعلها افتراضية) وغيرها، فزاد بذلك الاهتمام بها، ومن ثَم ازدادت المواضيع والكتب التي تتحدث عن هذه التِّقْنية.

سوف نتحدث في هذا المقال عن جوهر تِقانة الشبكات المعرَّفة برمجيًّا، ونتناول الأسئلة البسيطة الآتية:

- ما هي الدوافع وراء ظهور هذه التقانة؟

- ما هو تأثير تقانة الشبكات المعرَّفة برمجيًّا على شبكات المؤسسات والشركات في الوقت الحالي وفي المستقبل؟

كيف نشأت الشبكات المعرَّفة برمجيًّا؟

شهدت السنوات الأخيرة تطويرًا لأساليب عمل ترمي إلى مركزية التحكم في شبكات البيانات، وذلك بعد عقود من عمل هذه الشبكات بطريقة موزَّعة لامركزية. والمصطلح الشامل لعملية التحكم المركزية هذه هو: الشبكات المعرَّفة برمجيًّا SDN. ويشير هذا المصطلح إلى التطبيقات البرمجية المسؤولة عن عمل عُقَدِ التبديل والتوجيه في الشبكة، بحيث تكون مماثلة لمثيلاتها المسؤولة عن تحريك ونقل المخدِّمات الافتراضية في مراكز البيانات أو التي تنسِّق نقل الملفات بين هذه المراكز أيضًا.

عصر جديد من الشبكات

عند النظر خلفًا على مدى العقود القليلة الماضية يمكننا معرفة بدايات شبكات البيانات؛ فقد كانت خاضعةً لهيمنة الاتصالات القصيرة المدى بين الحواسب المركزية، ثم تلتها الحقبة اللاحقة لها التي كان فيها بروتوكول TCP/IP هو المسيطر على الإنترنت والشبكات المحلية.

أما حاليًّا، فثمة إجماع على أن حقبة ثالثة من شبكات البيانات قد بدأت، سيُفْصَل فيها بين البروتوكولات الموزَّعة المستعمَلة في شبكات الإنترنت العامة وبين البروتوكولات المركزية التي ستعمل في الشبكات الخاصة والمحلية.

لماذا يحدث هذا الفصل؟ هناك سببان رئيسيان:

1. قيام الإنترنت بتوزيع التحكُّم بين عُقَدِ الشبكة

إن توزيع شبكات الإنترنت توزيعًا ذكيًّا قد نجح نجاحًا باهرًا، إذ لا يمكن أن نتصور أن تنمو شبكة الإنترنت مع وجود نقطة تحكم مركزية واحدة فقط بطريقة ناجحة أكثر من التي حققتها الإنترنت الحالية؛ فالإنترنت تعمل حاليًّا بطريقة مذهلة، وذلك بسبب تناسق أجزائها تقريبًا. وعند إضافة عُقَدِ شبكةٍ جديدة يجري دمجها بأقل قدر من المتاعب، ثم إنَّ أيَّة روابطَ أو وصلاتٍ معطوبة لديها القدرة على المعالجة ذاتيًّا، إضافة إلى أن الشبكة تنتشر بسلاسة عبر الحدود الدولية.

وهذا الافتقار إلى نقطة تحكم مركزية هو في الحقيقة المفتاح الأساسي لموثوقية الإنترنت؛ وذلك لأن مقولاتٍ من قبيل: "تفكيك شبكة الإنترنت" أو "تحطيم الإنترنت" أو "قطْع الإنترنت" أصبحت مصدرًا للسخرية بسبب استحالة حصولها.

وقد ترسَّخت بروتوكولات التحكم المستعمَلة في الإنترنت في الشبكات المحلية والخاصة على مدار الخمسة عشر عامًا الماضية وذلك دون سبب واضح، غير أن توفر المعرفة التِّقْنية لدى المهندسين المطوِّرين لشبكات الإنترنت جعلت من السهل تطبيق نفس التصميم على الشبكات المحلية والخاصة.

2. وجود مراكز البيانات غيَّر قواعد اللعبة

إن مراكزَ البيانات هي أماكنُ تحوي تجهيزاتٍ تُستعمل لاستضافة hosting نظم الحاسوب والمكونات المرتبطة بها (مثل أنظمة الاتصالات والتخزين). وتختلف مراكز البيانات الحالية عما كانت عليها من قبل، وذلك بسبب:

- أنها تحتوي على مخدِّمات افتراضية تُوجد وتَفنى وتُغيِّر موقعها الفعلي على نحو سريع.

- أن نجاحها التجاري يَعتمد على تحقيق مستويات ملحوظة من الاستجابة والموثوقية.

- أنه يمكن نقل كميات كبيرة من المعلومات بين مراكز البيانات تكراريًّا.

إن مركزية التحكم في شبكات مراكز البيانات من شأنها أن تعزِّز أداءَ مراكز البيانات أداءً إيجابيًّا، وذلك بسب طبيعة مراكز البيانات المتقطعة التي تحتوي على العديد من الكيانات، على النقيض من الطبيعة الموزَّعة للإنترنت. وعلى سبيل المثال، تمكِّن مركزيةُ التحكم من إعادة ضبط شبكة المخدِّم الافتراضي عند نقله من موقعه الجغرافي إلى موقع آخر بسهولة.

إضافة إلى أن لمركزية التحكم فائدةً كبيرةً عند انتقال البيانات عبر مراكز البيانات، وذلك لأن الانتقال يجب أن يتم بأقصى سرعة ممكنة. ولهذا يجب استعمال الوصلات الشبكية بأكبر قدر ممكن من الكفاءة والفعالية.

وسيكون من المناسب عند نقل البيانات استعمال آليات موازنة الحمل. تُستعمل حاليًّا الآليات القائمة على حلول الشبكات التي تقوم على موازنة الحمل لكل رزمة أو لكل جلسة شبكية، ومن الأمثلة على ذلك استعمال استراتيجية المسارات المتعددة المتساوية التكلفة (ECMP: Equal Cost Multi-Path). وحينها لن تتأثر عُقد التبديل في الشبكة بأحجام ولا بأولويات الملفات التي يجري نقلها في أيِّ جلسة معيَّنة.

ولكن قد يكون التطبيق المركزي - الذي يدير نقل البيانات - على معرفةٍ بأحجام الملفات وأولوياتها، ومن ثَم يمكن نقل الملفات بأعلى قدر من الكفاءة إذا تمكَّن التطبيق المركزي المنسق من إعلام عُقد التبديل عن الجلسات والرزم الشبكية التي يجب وضعها على الوصلات الشبكية.

نمطان للربط الشبكي

ثمة نمطان متميزان من شبكات البيانات في عالم الشبكات الجديد الذي بدأ بالظهور، وسيكونان قائمين جنباً إلى جنب.

-

النمط الأول: أنْ تستمر الشبكات العامة الضخمة في العمل في ظل أسلوب نظام لامركزي، لأن السيطرة المركزية على مثل هذه الشبكات غير ممكنة. وتعمل هذه الشبكات على مبدأ عمل "أفضل جهد ممكن"، ومع ذلك فهي جديرة بالثقة عمومًا.

من المتغيرات الموجودة في هذه الشبكات: الاستجابة للأعطال، وتحسين استعمال عرض النطاق الترددي، وزمن التأخير في الشبكة. ولكن اللامركزية في هذه الشبكات تعني أنها تتمتع بقدر كبير من المرونة والقدرة على التلاؤم مع النمو والتعديل غير المنتظم. - النمط الثاني: أنْ تَستعمل الشبكاتُ التجارية الصغيرة المصممةُ لأغراضٍ موجَّهةٍ تِقْنيةَ الشبكاتِ المعرَّفةِ برمجيًّا، وذلك لتحقيق مستويات أفضل من الأداء، إضافة إلى تحسين الموارد ورفع مستوى الاستجابة التي لا يمكن تحقيقها في الشبكات اللامركزية.

وفيما يتواصل التوسع في نطاق متطلبات الشبكة مع تزايد اندماج شبكات البيانات في مجالات أكثر من النشاط البشري، فلن يكون نموذج واحد للتحكم في الشبكة مناسبًا للجميع، ولهذا نجد أنه لا مفر من الاختلاف في الأنماط.

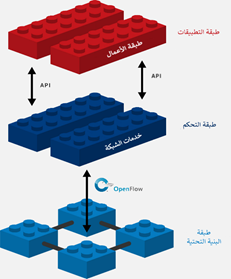

الشكل (1) طبقات عمل تقنية الشبكات المعرَّفة برمجيًّا

ما موقف شبكات المؤسسات والشركات من أنماط الشبكات؟

ما النمط الأكثر ملاءمة لشبكات المؤسسات والشركات؟ وهل تكون فائدة الشركات أكبر إذا بقيت مع الشبكات التي تعمل على نموذج الإنترنت اللامركزي الذاتي التنظيم؟ أو هل الأفضل لها أن تنتقل إلى النموذج المركزي القائم على نموذج الشبكات المعرَّفة برمجيًّا؟

للإجابة عن ذلك، يجب التفكير في إيجابيات وسلبيات نقل شبكة المؤسسة أو الشركة إلى تِقْنية الشبكات المعرَّفة برمجيًّا.

- هل تخفِّض تكلفةَ رأس المال؟

- هل تؤدي إلى إدخال إمكانات جديدة إلى الشبكة بسرعة أكبر؟

- هل يتحسَّن أمان الشبكة؟

- هل تتحسن موثوقية الشبكة؟

- هل توفِّر تجربةً أفضلَ للمستعمِل النهائي للشبكة؟

- هل تخفِّض تكاليفَ التشغيل؟

سنناقش هذه الأسئلة بعمق أكثر في الفقرات الآتية:

1. هل يؤدي الانتقال إلى الشبكات المعرَّفة برمجيًّا إلى خفض تكاليف رأس المال؟

كثيرًا ما يُروِّج أنصار الشبكات المعرَّفة برمجيًّا المستقبَلَ الذي تكون فيه عُقد الشبكات عبارة عن وحدات سلع منخفضة التكلفة. وهناك العديد من الأسباب التي تجعلنا نشكِّك في هذا الادِّعاء، فلا يمكن أن تنخفض تكلفة بناء الأجهزة انخفاضًا كبيرًا، وذلك لأن أجهزة الشبكات يجب أن تكون موثوقة وآمنة وذات أداء عالٍ وفعّالة من حيث استهلاك الطاقة.

ومن جهة أخرى، فإن مورِّدي الشرائح بحاجة إلى تعويض تكاليف تطوير الدارات المتكاملة الخاصة بالتطبيقات (ASIC: Application-Specific Integrated Circuits) لتلائم تقنيةَ الشبكاتِ المعرَّفةِ برمجيًّا، وذلك لأن هذه الدارات تعتبر من الأجزاء الرئيسة في أجهزة ومبدلات الشبكات. ولذا فلن يكون هناك انخفاض كبير في تكاليف بناء هذه الدارات في المستقبل القريب.

ومع أن الكثير من ذكاء عمل الشبكة سينتقل إلى وحدة التحكم وبرامج التطبيقات، فإن إجمالي الملكية الفكرية في الشبكة لن ينخفض، ومن ثَم فمن غير المحتمل أن تنخفض التكلفة الرأسمالية لشبكات البيانات.

2. هل يؤدي الانتقال إلى الشبكات المعرَّفة برمجيًّا إلى إدخال إمكانات جديدة إلى الشبكة بسرعة أكبر؟

لن يصبح مورِّدو مُعَدَّاتِ التبديل الشبكية هم الذين يجهِّزون وظائف الشبكة بالضرورة، لأن ذكاء عمل الشبكة سينتقل من هذه الأجهزة إلى تطبيقات برمجية يضع كاتبُ البرنامجِ الوظائفَ التشغيليةَ عن طريقها في الشبكة.

وسيؤدي ذلك إلى فتح المجال لأطراف إضافية تستطيع توفير تطبيقات التحكم في الشبكة وإضافة وظائف محدَّدة إليها. وأصبح بالإمكان إضافة الوظائف إلى الشبكة في دقائق بمجرد تنزيل جزءٍ برمجيٍّ للتطبيق، بدلًا من انتظار الإصدار التالي من البرنامج الخاص بأجهزة مبدلات الشبكة الذي يقوم ببنائه صانع المبدِّل الشبكي.

إن فكرةَ تحويلِ شبكة البيانات إلى نظامٍ يدير التطبيقاتِ هي فكرةٌ مثيرة، وقد بدأت الآن تصبح حقيقةً واقعة، وتُبرز خدماتٍ جديدةً يمكِّنها من القيام بما يلي:

- كشف ومنع أنواع مختلفة من التهديدات الأمنية

توفر الشبكات المعرَّفة برمجيًّا مرونةً تمكِّنها من حظر الهجمات والاختراقات بطريقة دقيقة وديناميكية.

- وصل جهازك الخاص

يمكن بواسطة الشبكات المعرَّفة برمجيًّا أتمتةُ التحديثات الديناميكية لقواعد النَّفاذ والسماحيات، بحيث تستوعب بسهولة أجهزةَ المستعمِلين المتغيِّرة.

- إجراء التغييرات المرتبطة بسماحيات النَّفاذ المجدولة

يمكن عن طريق النهج البرمجي تحويل الجدول الزمني المهني للعمل تلقائيًّا إلى مجموعة من تحديثات مُجدولة تقوم بإعداد الشبكة تلقائيًّا.

- موازنة الأحمال الشبكية

يمكن قياس مجموعة متنوعة من العوامل في الشبكة، وذلك لاتخاذ قرارات تتعلق بإنشاء الاتصالات وإنهائها، ومن ثَم موازنة الأحمال.

3. هل يؤدي الانتقال إلى الشبكات المعرَّفة برمجيًّا إلى تحسين أمان الشبكة؟

يَعتمد الأمان على حظر الأشخاص الضارين وحركة المرور الضارة. وكلما كان اكتشاف النشاط الضار أسرعَ وأقربَ إلى المصدر المحظور، كان ذلك أفضل. تفتح هذه التقنية الباب أمام أساليب جديدة تضمن أن يكون اكتشاف وحظر حركة المرور الضارة داخل الشبكة سريعًا وتلقائيًّا.

تتيح مراقبة حركة المرور الداخلية اكتشافَ النشاط المشبوه، وحالما يتم اكتشافه يمكن توجيه المبدِّل أو نقطة النفاذ المتصلة مباشرة بمصدر حركة المرور لحظر البيانات من ذلك المصدر. يعتبر هذا نهجًا جديدًا وفعالًا في التعامل مع عمليات الاختراقات والإصابات البرمجية، ويتيح حجبًا سريعًا ودقيقًا جدًّا للمصادر الدقيقة للتهديدات.

وبالمثل يمكن فحص الحالة الأمنية الخاصة بالأجهزة المتصلة حديثًا بالشبكة، وعزلها تلقائيًّا إذا لم تجتز تلك الفحوص بنجاح.

توفر هذه التقنيةُ واجهةً قياسية للتطبيقات للتحكم في عُقد الشبكة، مما يفتح الفرصة لتطبيقات الأمان المبتكرة لدخول السوق بسرعة. ويمكن أن تركز هذه التطبيقات على الكشف الدقيق عن التهديدات الأمنية، أما عملية تنفيذ حظر هذه التهديدات فتُترك للبنية التحتية القائمة على بروتوكول OpenFlow.

الشكل (2): التسلسل الهرمي لمتطلبات البدء باستعمال الشبكات المعرَّفة برمجيًّا

4. هل يؤدي الانتقال إلى الشبكات المعرَّفة برمجيًّا إلى تحسين موثوقية الشبكة؟

الموثوقية هي مزيج من:

- الموثوقية المكانية لمُعَدَّات الشبكة.

- موثوقية البرامج التي تُشغَّل على المبدِّلات ووحدات التحكم.

- فعالية البروتوكولات التي تؤثر في عملية تشغيل الروابط والوصلات الاحتياطية عند حدوث انقطاع في الاتصالات.

لا توفر هذه التقنية زيادةً متأصِّلة في الموثوقية؛ إذ إنه ليس لها تأثير في الموثوقية المادية لمعدات الشبكة. والأهم من ذلك، أنها تعتمد على وجود اتصال مستقر بين عقد الشبكة ووحدة التحكم، وتعتمد أيضًا على ضمان موثوقية مسار الاتصال هذا. والطريقة المثالية لتحقيق اتصال موثوق لعمل بروتوكول OpenFlow أن يكون هذا الاتصال ذاتيَّ الإصلاح وقادرًا على الإنشاء تلقائيًّا.

5. هل يوفر الانتقال إلى الشبكات المعرَّفة برمجيًّا تجربةً أفضل للمستعمِلين النهائيين للشبكة؟

تتطور توقعات المستعمِلين بشأن تجربة شبكات البيانات الخاصة بهم بسرعة. ومع توفر أجهزة وخيارات وخدمات اتصال جديدة، يرغب المستعمِلون في اعتماد هذه الإمكانات في أقرب وقت ممكن.

وهكذا فإن مستوى المرونة المطلوب في الشبكة يتزايد باستمرار. ويتطلب توفيرُ مستوًى عالٍ من المرونة أن تتوفر بنية تحتية تتسم بالديناميكية وبسرعة الاستجابة وذلك ضمن بيئة أمان جيدة.

إن هذه التقنية تتمتع بالقدرة على اكتشاف هُوِيَّات المستعمِلين ونشاطها الشبكي، والتكيُّف تلقائيًّا مع التغيرات الديناميكية، ومن ثَم لديها إمكانات كبيرة لتحسين تجربة المستعمِل.

6. هل تُخفِّض الشبكاتُ المعرَّفة برمجيًّا من تكاليف تشغيل الشبكة؟

إن الجزء الأكبر من معظم نفقات التشغيل في مؤسسةٍ ما يُصرف في إدارة الشبكة. ومن بين مجمل الأمور توفِّر هذه التقنية طرقًا جديدة لمركزية وأتمتة إدارة الشبكة.

يجري تسهيل مهام إدارة الشبكة عن طريق مركزية التحكم في الشبكة. وتشمل هذه المهام:

- كَشْفَ واستبدالَ الوصلات والوَحْدات غير الصالحة في الشبكة.

- إضافةَ عُقَدٍ جديدة إلى الشبكة.

- حلَّ مشاكل الاتصال لدى المستعمِلين.

- استقصاءَ بُطْءِ الشبكة.

- الحفاظَ على الأمن الشبكي.

- تغييرَ إعدادات المبدِّلات الشبكية، حيث تحتاج المبدِّلات التي يجري التحكم فيها ببروتوكول OpenFlow إلى التهيئة والإعداد.

- ترقيةَ برامج المبدِّلات الشبكية.

إن المفتاحَ الفعليَّ لتقليل النفقات التشغيلية للشبكات المؤسساتية يكون بتبسيط إدارة الشبكة، وذلك بأتمتة مهام الإدارة الروتينية وتسهيل الرؤية حول ما يحدث في الشبكة، وتوظيف الشبكات المعرَّفة برمجيًّا في المستوى الإداري وكذلك في مستوى التحكم.

الخلاصة

من المزايا الواعدة لتقنية الشبكات المعرَّفة برمجيًّا أنها تقلِّل من الوقت ومن مخاطر الأخطاء المرتبطة بأداء مهام الإعداد المتكررة في عُقد الشبكة المتعددة. إضافة إلى ذلك، تَعِدُ هذه التقنية بالعمل بسلاسة أكبر في الشبكات الكبيرة الموزعة على عدة مواقع، ويمكن عن طريقها وبدون أي تدخل استبدال جهاز موجود في مركز بعيد وكأنه يُستبدل أمامنا في المركز الرئيسي. وعندما يتم ترقية أو تحديث البرامج الثابتة على الأجهزة فإنها تُنشر تلقائيًّا في الشبكة بكاملها، حيث تتم الترقية والتحديث على كافة المواقع والوحدات المتصلة.

وفي الختام من الواضح أن الشبكات المعرَّفة برمجيًّا هي تقنية ناضجة، وسوف تغيِّر بثبات الطريقةَ التي تعمل بها الشبكات على مدى السنوات القليلة المقبلة، وسوف توفر بذلك شبكات بيانات أكثر مرونة وديناميكية.

المراجع

مقدمة في الشبكات المعرفة برمجيًا

مقدمة في الشبكات المعرفة برمجيًا الشبكات الواسعة المعرفة برمجياً SD-WAN

الشبكات الواسعة المعرفة برمجياً SD-WAN مراكز البيانات المعرَّفة برمجياً

مراكز البيانات المعرَّفة برمجياً