ملف العدد

ملف العددالهوية الجوالة

تتيح الهوية الجوالة للأشخاص استعمال الهاتف الجوال كأحد أشكال الهويات الرقمية الآمنة، ومن شأن ذلك إمكان استعمال الهوية الجوالة للنفاذ واستعمال الخدمات الإلكترونية الآمنة، أو الدخول إلى بوابات وب، أو الدفع وإجراء التبادلات إلكترونيًّا، أو توقيع الوثائق وتعميتها رقميًّا، أو التصويت الإلكتروني، أو الدخول إلى مجموعة متنوعة من التطبيقات المصرفية وغيرها من الأمور التي تتطلب معرفة هوية الشخص طالب الخدمة. يتم كل ذلك، دون الحاجة إلى قارئ بطاقات عند مزود الخدمة.

سنعرض في هذا المقال أهم استعمالات الهوية الجوالة والتي تتمثل في المصادقة بغية النفاذ من بُعد، وحماية وتأمين الخدمات عن طريق المصادقة المتعددة المعاملات، وتمكين الابتكار بواسطة حماية التطبيقات القابلة للتحميل.

الاستيقان Authentication

تُستعمل التطبيقات الجوالة في المقام الأول لأغراض المصادقة أو الاستيقان من الشخص طالب التطبيق. في هذه الحالة، يمكن استعمال الهوية الموجودة على الهاتف الجوال لتنفيذ التحقق المحلي أو من بُعد بواسطة جهاز جوال وذلك لمجموعة متنوعة من التطبيقات. يمكننا تقسيم الاستيقان إلى ثلاثة أصناف:

-

الاستيقان لتطبيق محلي آخر

يُستعمل هذا النوع من الاستيقان لتوفير النفاذ إلى خدمات تطبيق محلي (مثل واجهة برمجة التطبيقات API لخدمة الدفع الإلكتروني أو دفقات الوسائط المختلفة Media Streams)) يزودها تطبيق جوال آخر أو نظام تشغيل الجهاز الجوال نفسه. يَطلب التطبيقُ الجوال، الذي يسعى إلى استعمال هذه الخدمة، التخويلَ Authorization (من نوع الدخول لمرة واحدة Application single sign-on). يُمنح هذا التخويل عادةً بعد استيقانٍ ناجح للتطبيق أو لمكون النظام الذي يزود الخدمة.

-

الاستيقان لجهاز جوال آخر أو طرفيةٍ أخرى

يمكن استعمال الهوية الجوالة الموجودة على الجهاز لتحقيق الاستيقان لجهاز آخر كتحقيق الدخول إلى الأبنية. تتفاعل الطرفية، في هذه الحالة، مع الهوية الجوالة باستعمال إحدى تقانات المجاوَرة Proximity technologies كتقانة البلوتوث أو NFC. ففي حالة NFC، يُقرَّب الجهاز الجوال من الطرفية (يعمل هنا الجهاز الجوال كبطاقة عديمة التماس contactless ID card اعتمادًا على تقليد البطاقات). كمثال آخر، لنأخذ إمكان تعرُّف الشخص باستعمال الجهاز الجوال، كأن يقوم شرطي بفحص شهادة السياقة عن طريق التفاعل مع الجهاز الجوال للمواطن.

-

الاستيقان لمخدم بعيد أو لخدمة سحابية

يمكن استعمال الهوية الجوالة لاستيقان مستعمل لمخدِّم بعيد أو خدمة سحابية. تُستعمل هنا الهوية الجوالة كأي بطاقة PKI ذكية (تُستعمل بطاقة PKI الذكية عادةً في الاستيقان وفي التوقيع الرقمي وفي التعمية) التي بدورها تفيد مجموعة واسعة من التطبيقات المعتمدة على بنية المفتاح العام Public Key Infrastructure (PKI)، وذلك بواسطة الجهاز الجوال. ومن أهم هذه التطبيقات: تطبيقات الشبكات الخاصة الافتراضية VPN، والتطبيقات التي تستعمل أمن طبقة النقل Transport Layer Security (TLS). لنأخذ المثال الآخر وهو التحقق الموصول بالخط on-line verification باستعمال زوج مفاتيح من نوع Fast Identity On-line (FIDO) أو باستعمال كلمة مرور لمرة واحدة One-Time Password (OTP). أضف إلى ذلك أنه يمكن الاستفادة من الهوية الجوالة لاستيقان مستعمل لمزود هوية Identity provider. فبعد استيقان ناجح من قبل مزود الهويات، تسمح البروتوكولات الموحدة Federation protocols مثل OpenID Connect أو SAML بالنفاذ إلى مخدم بعيد أو إلى خدمات سحابية.

الشكل 1 – الاستيقان عن طريق الهوية الجوالة

الاستيقان المتعدد المعامِلات Multi Factor Authentication

يفيد الاستيقان المتعدد المعامِلات في الحصول على مستوى أعلى من الضمانة خلال مرحلة الاستيقان. هذا يعني أنه يجري استكمال المعامل الرئيسي في الاستيقان (كاستعمال الاسم وكلمة المرور، نستعمل هنا خاصية: شيء يعرفه المستعمل) بمعامل إضافي كشيء يملكه المستعمل (إثبات امتلاك مفتاح) أو شيء يكوِّنه المستعمل (كالقياسات الحيوية Biometric له).

يعتبر الجهاز الجوال حاملًا مثاليًّا لشيء يمتلكه الشخص (كإثبات امتلاكه لهاتفه الجوال الذي يحمل على سبيل المثال مفتاحًا للتعمية جرى توليده عند عملية التسجيل). أضف إلى ذلك أنه مع الانتشار الملحوظ للحساسات الحيوية، أصبح بالإمكان حماية استعمال المفاتيح التعموية عن طريق هذه الحساسات، مثل حساس البصمة. ولما كان معامل الاستيقان الإضافي يتم عن طريق شبكة الجوال المختلفة تمامًا عن الشبكة التي يجري بواسطتها النفاذ إلى الخدمة طالبة الاستيقان، فإن مهاجمة هذا النوع من الاستيقان يصبح أكثر صعوبة.

الهوية الجوالة والتطبيقات الجوالة

من المفيد هنا أن نتذكر أن النجاح الكبير والتبني الواسع للأجهزة الجوالة، كالهواتف الذكية واللويحات Tablets، يعود وبنسبة كبيرة لتطبيقات الأجهزة الذكية المبتكرة والمنتشرة بكثرة والتي هي قابلة للتحميل عن طريق الإنترنت. فالهوية الجوالة ستفتح حقبة جديدة من تطبيقات آمنة تمكّن المستعملين من الوثوق بها. فستمكِّن الهوية الجوالة نشرًا واسعًا، وسهولة في الوصول، والاعتيادية، والابتكار السريع لتطبيقات جديدة. ستظهر هذه التطبيقات الجديدة على شكل موجة جديدة من توقيع الوثائق، والخدمات المالية، والاتصالات الآمنة، وخدمات تزويد التذاكر وغيرها.

بنيان الهوية الجوالة Mobile ID Architecture

على مزود الخدمات أولًا تحديد المتطلبات الضرورية لتطبيقات الهوية الجوالة الخاصة بها. ثم يبدأ بتصميم البنيان المطلوب لتشغيل هوياتهم الجوالة بعد أخذ الاعتمادية والاستيقان في الحسبان، ثم التحضير لمراجعة النواحي الأمنية وسيناريوهات التنجيز.

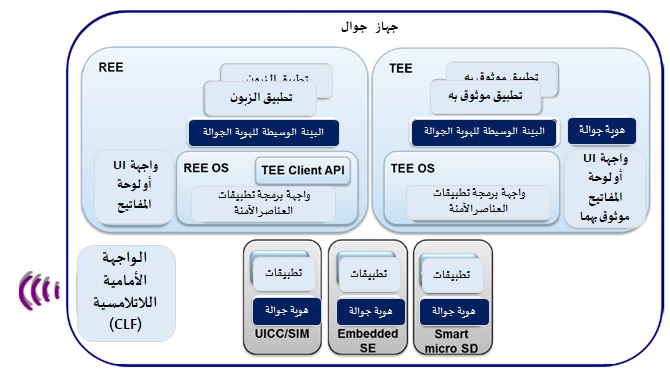

الشكل 2 – بنيان الهوية الجوالة

سنشرح فيما يلي مكونات الهوية الجوالة داخل بنيان الجهاز الجوال. يشتمل الجهاز الجوال المدعم ببيئة Trusted Execution Environment (TEE) على نظامي تنفيذ: نظام TEE وبيئة Rich Execution Environment (REE) . يمكن تنصيب وتنفيذ التطبيقات ضمن هاتين البيئتين. تعمل التطبيقات المنَصَّبة ضمن بيئة TEE (وهي التطبيقات الموثوق بها) داخل بيئة معزولة ويمكنها طلب خدمات موثوق بها تزودها بيئة نظام تشغيل TEE مثل واجهة المستعمل الموثوق بها. يقدم نظام تشغيل البيئتين ما يعرف بواجهات برمجة تطبيقات عناصر آمنة Secure Element (SE API) التي تتيح توصيل طرود المعطيات إلى العناصر الآمنة المختلفة (مثل SIM/UICC, smart microSD, embedded SE) الموجودة ضمن الجهاز الجوال.

البيئة الوسيطة للهوية الجوالة Mobile ID Middleware

تمكِّن البيئة الوسيطة من تجريد واجهة تطبيق الهوية الجوالة المنَصَّب ضمن SE. فيمكن لتطبيق موجود ضمن بيئة TEE أو REE استعمال البيئة الوسيطة لتأدية عمليات (مثل التوقيع الرقمي أو التعمية) اعتمادًا على معلومات إثبات الهوية الجوالة التي يستضيفها تطبيق الهوية الجوالة. تقوم البنية الوسيطة بترجمة وظائف API العالية المستوى إلى طرود معطيات، ثم يقوم بنقل الطرود الخاصة بالأوامر. فهو يفسر محتوى طرود الإجابات ويزود تغذية خلفية مناسبة للتطبيقات الطالبة للخدمة. يمكن أيضًا استعمال البنية الوسيطة لتجريد واجهات تطبيق الهوية الجوالة الموجود ضمن بيئة TEE.

الهوية الجوالة Mobile ID

تشتمل الهوية الجوالة على مجموعة من معلومات إثبات الهوية (عادةً مفاتيح تعمية) يستضيفها تطبيق الهوية الجوالة الذي يكون مُنَصَّبًا بدوره ضمن بيئة SE أو ضمن بيئة TEE.

واجهة برمجة تطبيقات العناصر الآمنة SE API

SE API هي خدمة يزودها نظام تشغيل TEE أو REE. يمكن أن تستعمله تطبيقات الجوال ضمن بيئة TEE أو بيئة REE للنفاذ إلى أنواع مختلفة من العناصر الآمنة.

الواجهة الأمامية اللاتلامسية Contactless Frontend (CLF)

تزود الواجهة الأمامية اللاتلامسية واجهة NFC مع الواجهة الخارجية (مثل طرفية أو جهاز جوال آخر) ويمكن استعمالها من قبل أجهزة خارجية للنفاذ إلى معلومات إثبات الهوية الجوالة ضمن العنصر الآمن SE وذلك للتثبت المحلي مثل التحكم بالدخول المادي.

واجهة المستعمل UI أو لوحة المفاتيح

تزود بيئة REE منصة عمل يمكن أن تستعملها التطبيقات الجوالة للتفاعل مع المستعملين مثل عرض المحتوى أو لاستحضار مدخلات المستعمل.

واجهة المستعمل/لوحة المفاتيح الموثوق بها

يمكن أن تزود بيئة TEE واجهة مستعمل موثوق بها التي يمكن استعمالها لتحقيق إدخالات آمنة لكلمات المرور أو الأرقام الشخصية PINs أو لعرض بيانات خاصة على الشاشة. تستطيع التطبيقات الآمنة أن تَنفذ إلى وظائف واجهات المستعمل الآمنة باستعمال Trusted User Interface (TUI API) التي تزوده بيئة TEE.

تطبيقات المستعمل Client Applications (CAs)

هي تطبيقات جوالة منصَّبة ضمن بيئة REE، وتستطيع استعمال معلومات أثبات الهوية الجوالة الموجودة ضمن SE أو TEE عن طريق بنية وسيطة للهوية الجوالة.

يجري إقلاع تطبيقات المستعمل عادةً عن طريق أفعال المستعمل، أو المخدمات الشبكية، أو أحداث NFC. ويمكن لتطبيق المستعمل أيضًا أن يطلب كلمة مرور/PIN من المستعمل لعمليات الهوية الجوالة (تنشيط مفتاح للاستيقان أو توقيع رقمي أو تعمية) عن طريق استعمال واجهة المستعمل الموثوق بها API لبيئة TEE.

التطبيقات الموثوق بها Trusted Applications (TA)

هي التطبيقات المنصَّبة على بيئة TEE، ويمكنها استعمال معلومات أثبات الهوية الجوالة الموجودة ضمن SE باستعمال بيئة الهوية الجوالة الوسيطة.

يجري إقلاع التطبيقات الموثوق بها عادةً عن طريق أفعال المستعملين، أو مخدمات الشبكة، أو أحداث NFC. يمكن للتطبيق الموثوق به أيضًا أن يطلب كلمة مرور/PIN من المستعمل لعمليات الهوية الجوالة (تنشيط مفتاح للاستيقان أو توقيع رقمي أو تعمية) عن طريق استعمال واجهة المستعمل الموثوق بها API لبيئة TEE.

يحوي تطبيق الهوية الجوالة بيانات شخصية للمستعملين عالية الحساسية والخصوصية. لذلك ومع وجود التطبيقات الموثوق بها وبنيان TEE، لم يعد مزود الخدمة بحاجة إلى تطبيقات المستعملين التي تكون عادةً موجودة ضمن الجهاز الجوال أو التي سيتم تنصيبها مستقبلًا. يستعمل المستعملون أجهزتهم الجوالة لكل شيء، فجهاز جوال واحد قادر على استضافة خدمات متعددة أو تطبيقات من مزودي خدمات متنوعين.

قد ترغب كذلك بقراءة

مقدمة عن الهوية الرقمية

مقدمة عن الهوية الرقمية الأسواق المستهدفة من الهوية الجوالة

الأسواق المستهدفة من الهوية الجوالة دور الاستيقان المعتمِد على المعرفة في توثّق الهوية

دور الاستيقان المعتمِد على المعرفة في توثّق الهوية استخدام تطبيقات سلسلة الكتل في عمليات التحقق من الهوية

استخدام تطبيقات سلسلة الكتل في عمليات التحقق من الهوية